La firma digital es el equivalente infalsificable de la firma manuscrita. Siempre que las firmas generadas digitalmente cumplan también las normas prescritas en el Reglamento eIDAS. Entonces la firma digital no sólo es infalsificable, sino también 100% válida desde el punto de vista legal.

Para muchas personas, sin embargo, el tema sigue suscitando preguntas e incertidumbre. ¿Es segura mi firma? ¿Puede falsificarse mi firma? ¿Cómo puedo asegurarme de que ha firmado la persona correcta?

Para poder responder a estas y otras preguntas, trataremos en este artículo cómo se puede firmar digitalmente de forma válida un documento y qué es necesario para ello.

Cómo firmar digitalmente un documento electrónico de forma segura

Aclaración de términos:

- Lasfirmas digitales se utilizan para aprobar y validar documentos en formato electrónico. Utilizan complejos mecanismos criptográficos para autenticar documentos y mensajes digitales, confirmar la identidad de los firmantes y proteger los datos de la manipulación y la corrupción durante la transmisión.

Las firmas digitales están equipadas con herramientas back-end para garantizar que sólo una persona autorizada pueda firmar un documento y para evitar cambios después de la firma.

Una firma digital se crea con un identificador digital único llamado "certificado digital" o "certificado de clave pública". Los certificados digitales son emitidos por autoridades de certificación acreditadas (CA) tras verificar la identidad del solicitante.

Una autoridad de certificación (AC) es una institución autorizada para emitir certificados digitales. Actúa como tercera parte de confianza (TTP) que verifica la identidad del titular de un certificado. Una autoridad de certificación también certifica la posesión de una clave pública.

Un certificado digital es un pasaporte electrónico que identifica al participante en una conversación protegida por la PKI y permite a las personas e instituciones intercambiar datos en línea de forma segura. Los datos se cifran y descifran utilizando un par de claves pública y privada.

Una clave pública es un identificador numérico único utilizado para cifrar datos o verificar firmas digitales. La emite una autoridad de certificación a una persona u organización y está a disposición pública de cualquiera que la necesite.

Una clave privada sólo la conoce su propietario. Se utiliza para descifrar datos creados con la clave pública correspondiente o para generar firmas digitales.

Las firmas digitales y los certificados digitales están estrechamente relacionados. Sus aplicaciones y usos dependen de cómo se implementen estos sistemas y de cómo funcione la respectiva infraestructura PKI. Un certificado digital se denomina a veces certificado de firma digital porque confirma la clave pública (autenticidad) de la entidad firmante.

¿Por qué necesito una firma digital y un certificado?

Empecemos con un ejemplo sencillo. Alice y Bob quieren comunicarse o firmar un documento.

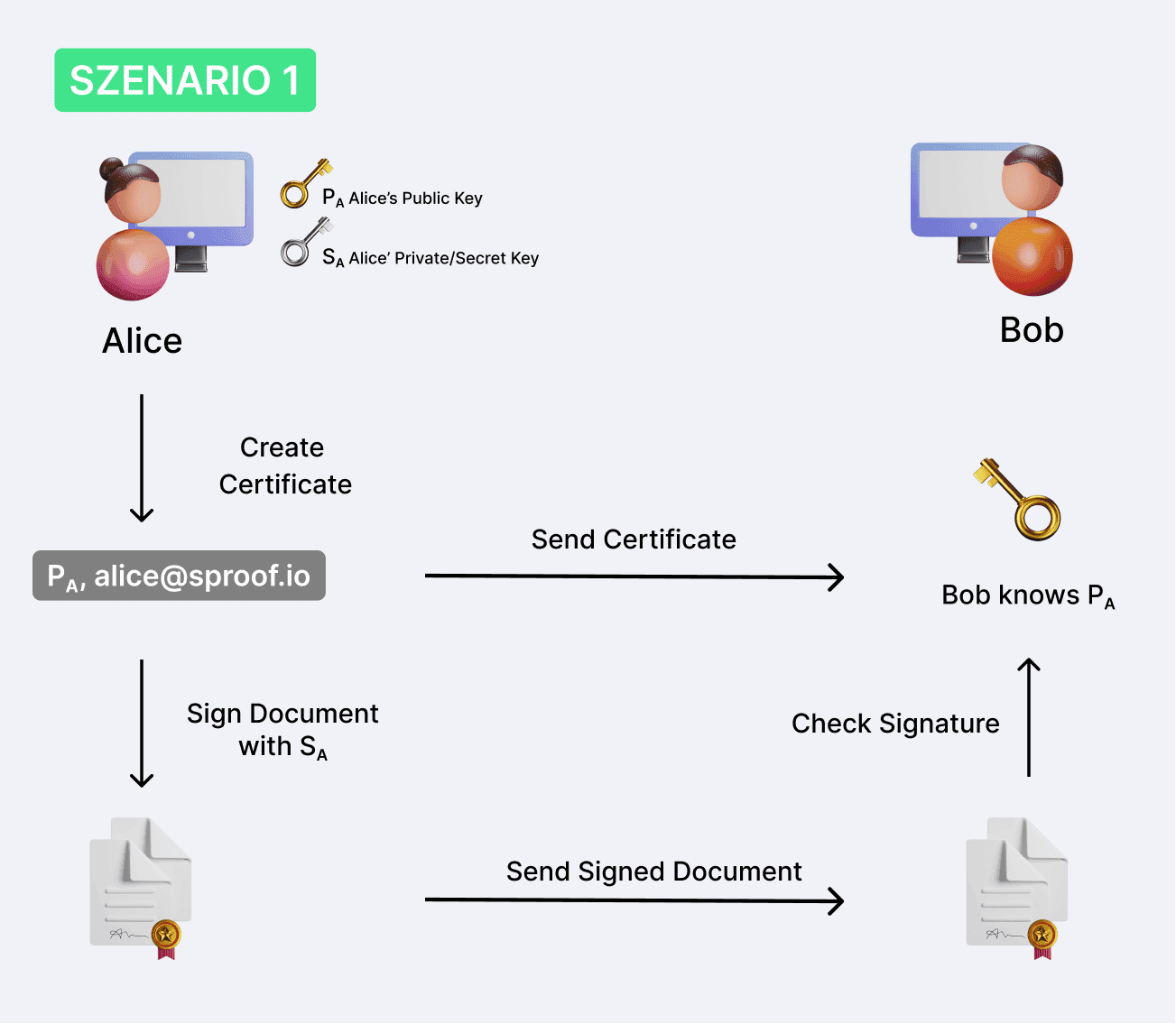

Escenario 1: Ejemplo inicial

Alice dispone de dos claves criptográficas digitales: una clave pública (PA) y una clave privada/secreta (SA). La clave pública puede transmitirse. La clave privada, sin embargo, debe ser mantenida en secreto y segura por Alice.

Alice crea un certificado digital que contiene su clave pública y su dirección de correo electrónico. Ella envía este certificado a Bob para compartir su clave pública con Bob.

Alice puede ahora firmar un documento con su clave privada y enviárselo a Bob. Bob puede entonces verificar que la Clave Pública de Alice coincide con la firma realizada con la Clave Privada de Alice.

Clave Privada y Clave Pública son, por tanto, dos caras de la misma moneda. Cualquier cosa firmada con una clave privada puede ser verificada con la clave pública correspondiente.

Esto garantiza ahora que sólo Alice puede realizar una firma con su Clave Privada.

Sin embargo, hay que introducir otra medida de seguridad para garantizar que el vínculo entre la clave pública de Alice y su identificación de usuario (por ejemplo, la dirección de correo electrónico) se comprueba realmente.

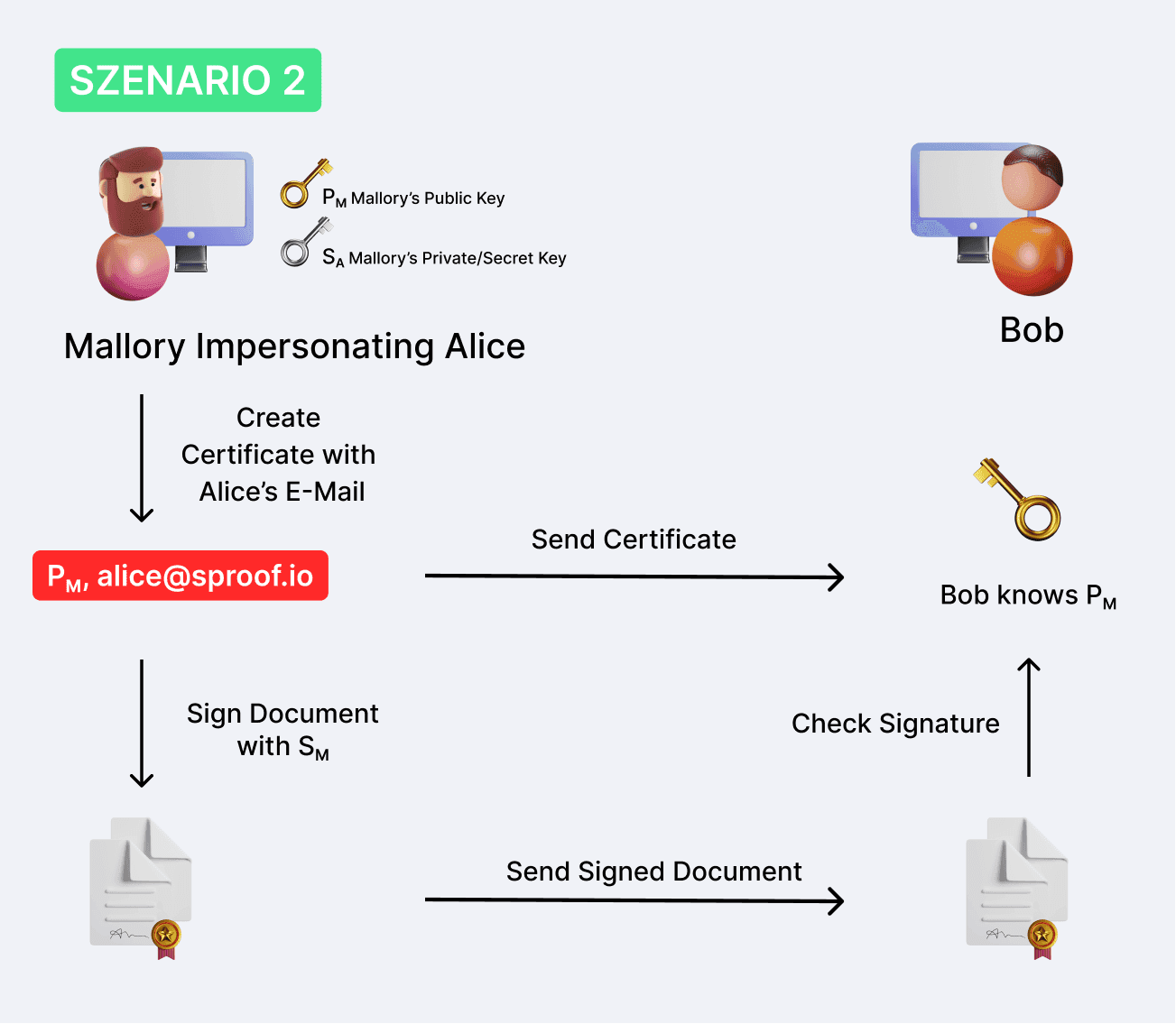

Escenario 2: ¿Qué puede ocurrir si no se comprueba el certificado?

Esta vez Mallory quiere hacerse pasar por Alice y comunicarse con Bob. Mallory no tiene ni la clave privada de Alice ni la de Bob. Sin embargo, tiene su propio par de claves privada-pública.

Mallory quiere convencer a Bob de que su clave privada pertenece a Alice. Para ello, construye él mismo un certificado a partir de su clave pública y el correo electrónico de Alice y se lo envía a Bob. Bob cree que ha recibido la clave pública de Alice.

Ahora Mallory puede firmar documentos con su clave privada y enviárselos a Bob. Bob puede volver a comprobar la firma con la clave pública y cuáles coinciden de nuevo. Bob está ahora convencido de que Alice firmó el mensaje. Pero en realidad fue Mallory.

El problema aquí es que Mallory tiene la posibilidad de crear un vínculo entre su clave pública y el identificador de usuario de Alice.

Sin embargo, queremos impedirlo y para ello necesitamos una tercera parte.

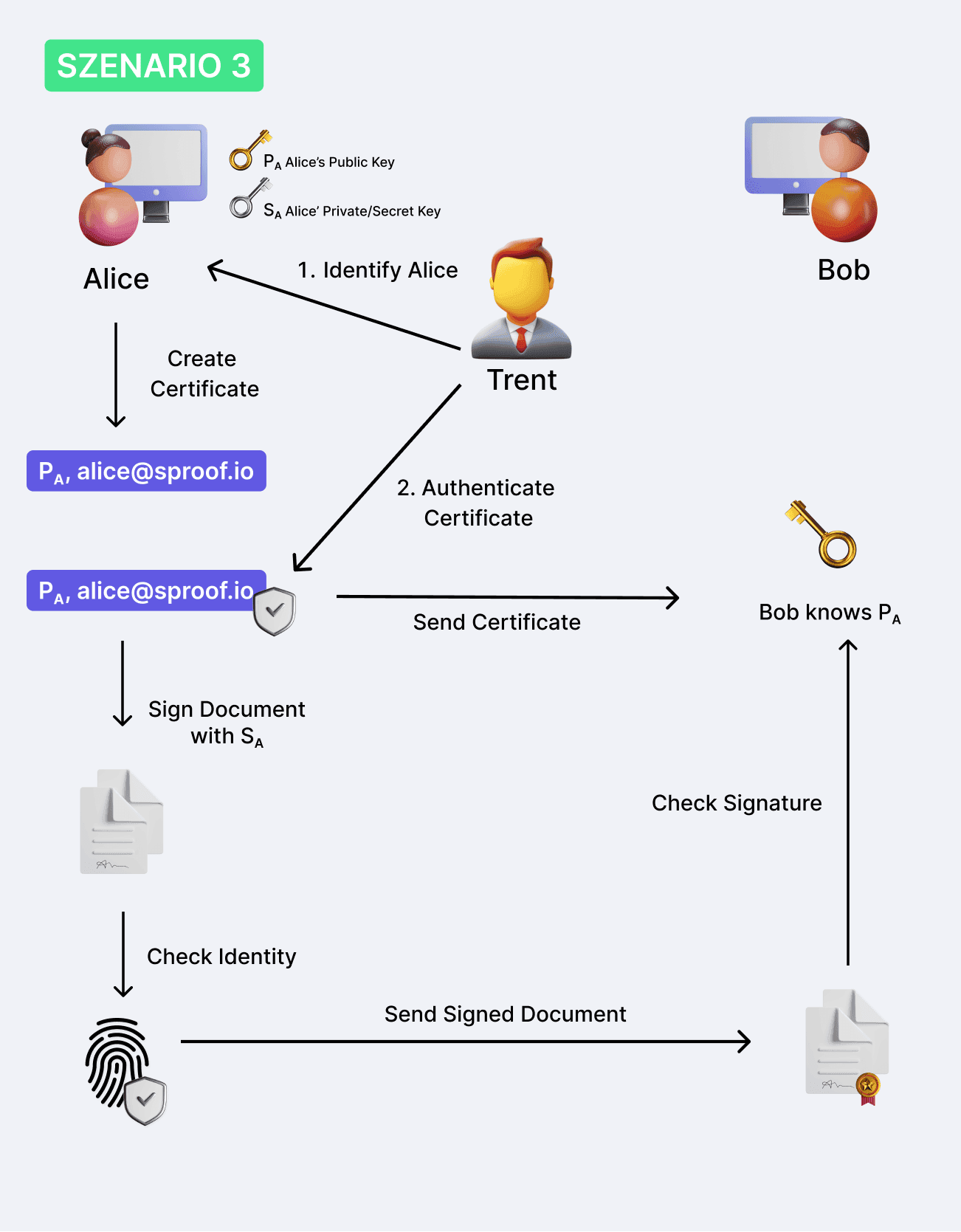

Escenario 3: ¿Cómo hacerlo bien?

Trent es un tercero de confianza que garantiza la verificación del vínculo entre la clave pública de Alice y su identificador de usuario. Trent verifica la identidad de Alice, por ejemplo, utilizando la verificación de ID con Video Ident, y autentica el certificado digital.

Ahora Alice puede firmar mensajes y Bob puede estar seguro de que el mensaje procede realmente de Alice. De este modo, ¡conseguimos producir firmas digitales a prueba de falsificaciones!

Aquí hay dos cosas importantes:

- En primer lugar, hay que establecer la identidad de Alice y asociar su UserID a una clave pública. Alice siempre mantiene la clave privada a buen recaudo. Ya sea ella misma o a través de un proveedor externo seguro como sproof.

- En segundo lugar, cuando se realiza una firma, debe verificarse la identidad del firmante, por ejemplo mediante un mensaje push en su teléfono móvil.

De este modo, conseguimos producir firmas digitales cualificadas que son al menos tan seguras como las firmas analógicas.

Técnicamente, cada firma digital creada para un documento específico es única y, por tanto, extremadamente difícil de falsificar. La capacidad de las firmas digitales para garantizar la integridad y autenticidad de los documentos electrónicos, indicando al mismo tiempo la aprobación del firmante, permite a empresas, contratistas y clientes interactuar en línea y compartir información de forma segura.

EXCURSOS

Digresión: ¿Quiénes son Alice, Bob y Mallory?

Alice, Bob y Mallory son personajes ficticios que sirven como sinónimos de los principales actores en la comunicación y el intercambio de datos. En lugar de hablar de individuos anónimos, se personifica a estas personas mediante el uso de Alice, Bob y Mallory. Este método facilita la presentación de relaciones y procesos complejos y los hace más comprensibles para el lector.

Quiénes son Alice y BobAlicey Bob son figuras representativas de los implicados en una comunicación entre dos partes. Alice actúa como la iniciadora que establece la comunicación. Bob asume el papel de la persona que recibe el mensaje. La mayor parte del tiempo, Alice se esfuerza por transmitir un mensaje a Bob, mientras que Bob espera el mensaje de Alice.

Quién esMallory: Mallory es un atacante activo de una comunicación que no teme interferir en ella para manipular los mensajes o alterar los datos. Como hombre en el medio (MITM), Mallory es especialmente peligroso para Alice y Bob, pero éstos pueden utilizar la criptografía para protegerse de él. Sin el uso de la criptografía ...

- ... las transmisiones de datos son vulnerables a la manipulación por parte de terceros. Mallory podría, por ejemplo, utilizar los datos interceptados para sus propios fines o modificarlos sin ser advertido.

- ... Mallory podría hacerse pasar por otra persona y acceder así a información confidencial.

- ... Alice podría afirmar sin ser detectada que ciertos datos han sido falsificados por Mallory.

Sin embargo, es importante destacar que

- ... la criptografía NO es capaz de impedir que Mallory altere o intercepte datos sin ser detectada.

- ... que interrumpir o impedir las conexiones no es imposible.

- ... el uso de la criptografía es, sin embargo, un importante mecanismo de protección para minimizar el riesgo de manipulación de los datos.

**¿Quién es Trent?**Trent, derivado del inglés "trusted entity", es un tercero de confianza. Por ejemplo, como Autoridad de Certificación, o CA para abreviar.

Más entradas del blog

Firma digital de recetas: la teleclínica impulsa la innovación en el campo de la telemedicinaLo mejor de ambos mundos. Linde y sproof.Kyocera y sproof. Un pequeño cuento de hadas de la digitalización.Team Axess elige la solución de firma electrónica de sproof signLa combinación de firmas electrónicas y firmas manuales en documentos PDF