La firma digitale è l'equivalente non falsificabile della firma autografa. A condizione che le firme generate digitalmente siano anche conformi alle norme prescritte dal Regolamento eIDAS. Allora la firma digitale non solo è a prova di falsificazione, ma è anche legalmente valida al 100%.

Per molte persone, tuttavia, l'argomento solleva ancora domande e incertezze. La mia firma è sicura? La mia firma può essere falsificata? Come posso assicurarmi che la persona giusta abbia firmato?

Per poter rispondere a queste e altre domande, in questo articolo ci occuperemo di come un documento può essere validamente firmato digitalmente e di cosa è necessario per farlo.

Come firmare digitalmente un documento elettronico in modo sicuro

Chiarimento dei termini:

- Lefirme digitali sono utilizzate per approvare e convalidare i documenti in formato elettronico. Utilizzano complessi meccanismi crittografici per autenticare documenti e messaggi digitali, confermare l'identità dei firmatari e proteggere i dati da manomissioni e corruzione durante la trasmissione.

Le firme digitali sono dotate di strumenti di back-end per garantire che solo una persona autorizzata possa firmare un documento e per impedire modifiche dopo la firma.

Una firma digitale viene creata con un identificatore digitale unico chiamato "certificato digitale" o "certificato a chiave pubblica". I certificati digitali sono emessi da autorità di certificazione (CA) accreditate, dopo aver verificato l'identità del richiedente.

Un'autorità di certificazione (CA) è un'istituzione autorizzata a emettere certificati digitali. Agisce come una terza parte fidata (TTP) che verifica l'identità del titolare di un certificato. Un'autorità di certificazione certifica anche il possesso di una chiave pubblica.

Un certificato digitale è un passaporto elettronico che identifica il partecipante a una conversazione protetta da PKI e consente a persone e istituzioni di scambiare dati online in modo sicuro. I dati vengono crittografati e decrittografati utilizzando una coppia di chiavi pubbliche e private.

Una chiave pubblica è un identificatore numerico unico utilizzato per criptare i dati o verificare le firme digitali. Viene rilasciata da un'autorità di certificazione a una persona o a un'organizzazione ed è pubblicamente disponibile a chiunque ne abbia bisogno.

Una chiave privata è nota solo al suo proprietario. Viene utilizzata per decifrare i dati creati con la chiave pubblica corrispondente o per generare firme digitali.

Le firme digitali e i certificati digitali sono strettamente collegati. Le loro applicazioni e i loro utilizzi dipendono dal modo in cui questi sistemi vengono implementati e dal funzionamento della rispettiva infrastruttura PKI. Un certificato digitale è talvolta chiamato certificato di firma digitale perché conferma la chiave pubblica (autenticità) dell'entità firmataria.

Perché ho bisogno di una firma digitale e di un certificato?

Iniziamo con un semplice esempio. Alice e Bob vogliono comunicare insieme o firmare un documento.

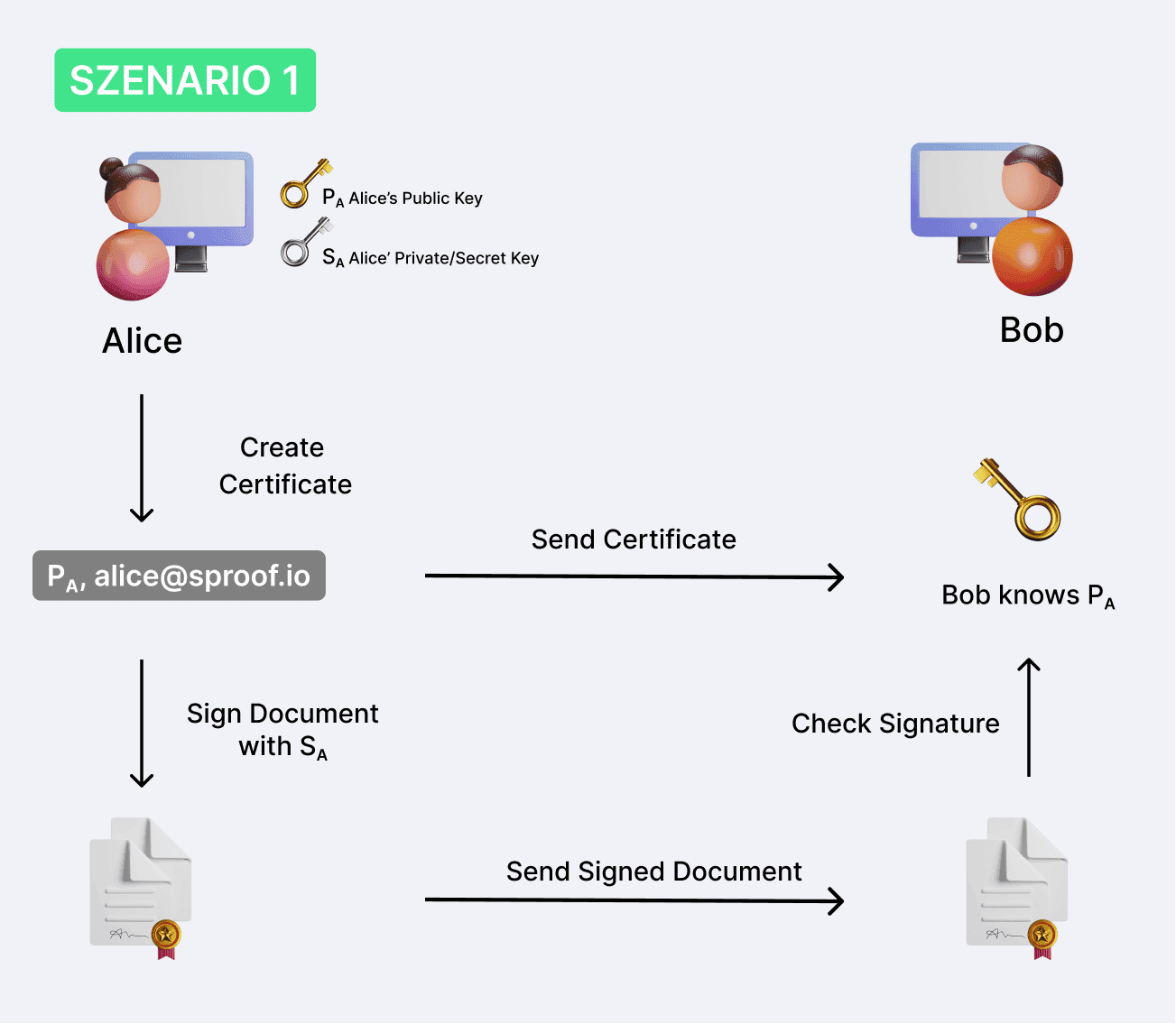

Scenario 1: esempio iniziale

Alice possiede due chiavi crittografiche digitali: una chiave pubblica (PA) e una chiave privata/segreta (SA). La chiave pubblica può essere trasmessa. La chiave privata, invece, deve essere mantenuta segreta e sicura da Alice.

Alice crea un certificato digitale che contiene la sua chiave pubblica e il suo indirizzo e-mail. Invia questo certificato a Bob per condividere la sua chiave pubblica con Bob.

Alice può ora firmare un documento con la sua chiave privata e inviarlo a Bob. Bob può quindi verificare che la chiave pubblica di Alice corrisponda alla firma apposta con la chiave privata di Alice.

Chiave privata e chiave pubblica sono quindi due facce della stessa medaglia. Qualsiasi cosa firmata con una chiave privata può essere verificata con la chiave pubblica corrispondente.

Questo assicura che solo Alice possa apporre una firma con la sua Chiave Privata.

Tuttavia, è necessario introdurre un'altra misura di sicurezza per garantire che il collegamento tra la chiave pubblica di Alice e il suo ID utente (ad esempio, l'indirizzo e-mail) sia effettivamente verificato.

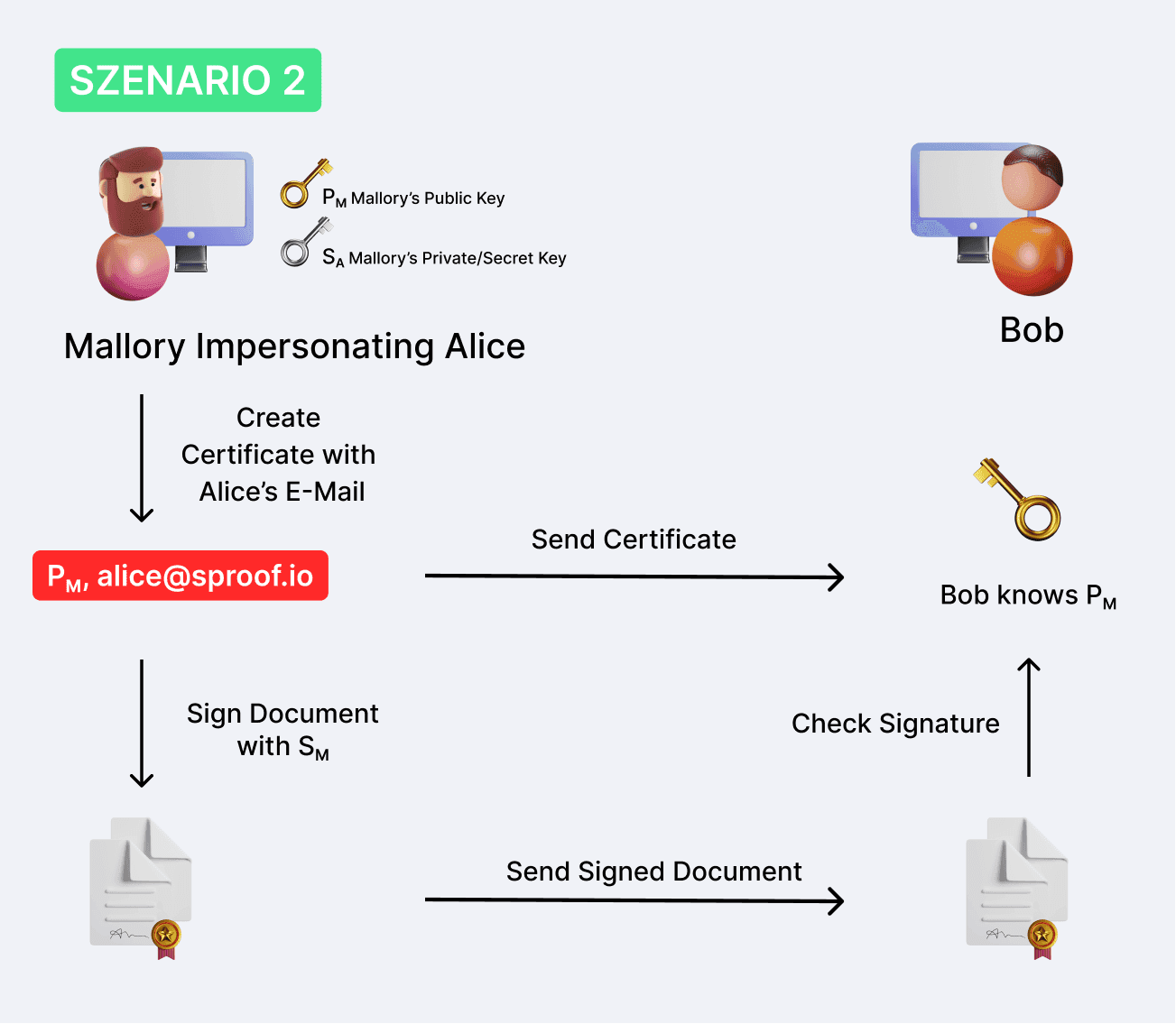

Scenario 2: Cosa può succedere se il certificato non viene controllato?

Questa volta Mallory vuole fingere di essere Alice e comunicare con Bob. Mallory non possiede né la chiave privata di Alice né quella di Bob. Tuttavia, possiede la propria coppia di chiavi private-pubbliche.

Mallory vuole convincere Bob che la sua chiave privata appartiene ad Alice. Per farlo, crea un certificato dalla sua chiave pubblica e dall'e-mail di Alice e lo invia a Bob. Bob pensa di aver ricevuto la chiave pubblica da Alice.

Ora Mallory può firmare i documenti con la sua chiave privata e inviarli a Bob. Bob può verificare nuovamente la firma con la chiave pubblica e quali corrispondono di nuovo. Bob è ora convinto che Alice abbia firmato il messaggio. Ma in realtà si tratta di Mallory.

Il problema qui è che Mallory ha la possibilità di creare un collegamento tra la sua chiave pubblica e l'ID utente di Alice.

Tuttavia, vogliamo impedirlo e per questo abbiamo bisogno di una terza parte.

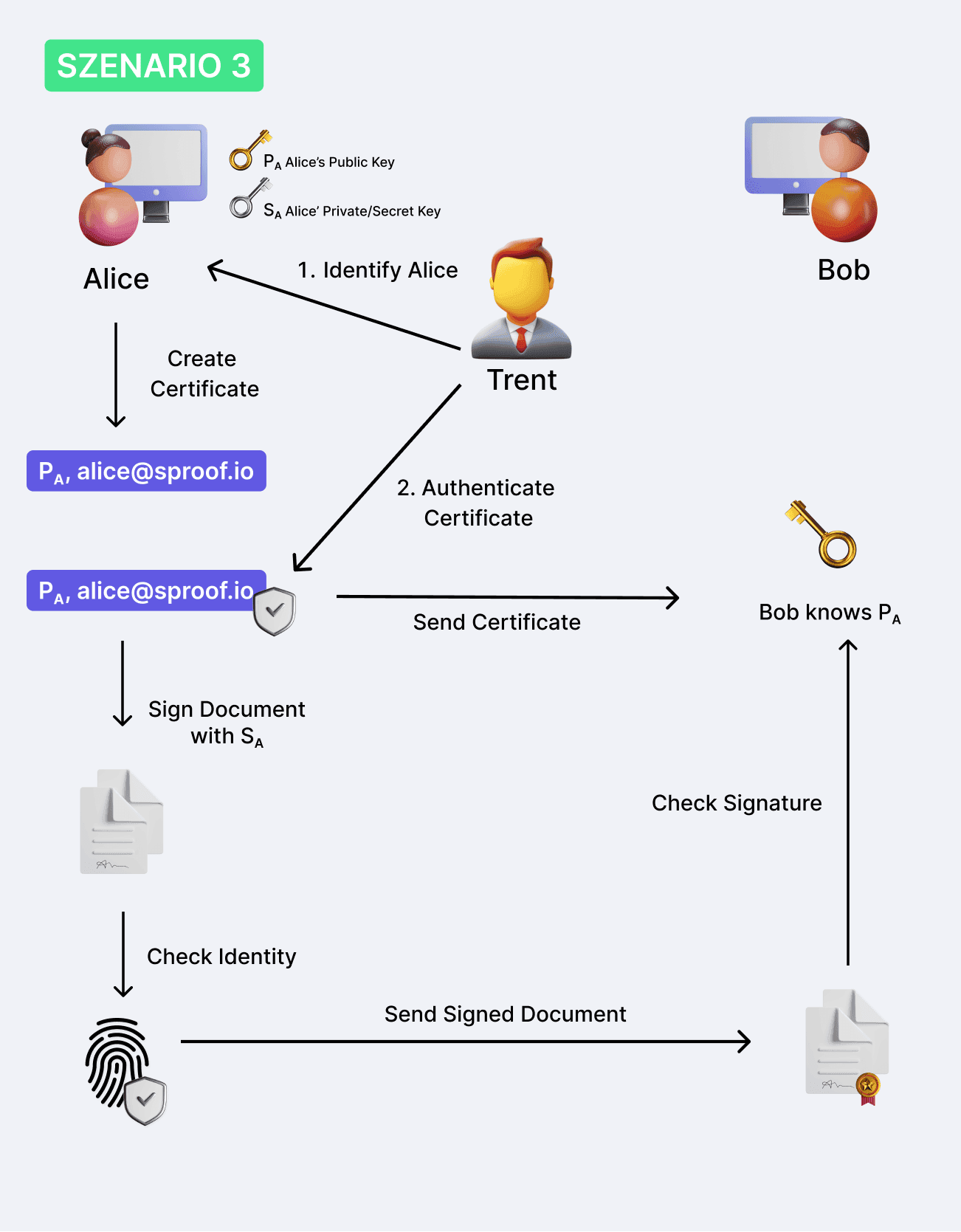

Scenario 3: Come farlo bene?

Trent è una terza parte fidata che garantisce la verifica del collegamento tra la chiave pubblica di Alice e il suo ID utente. Trent verifica l'identità di Alice, ad esempio utilizzando la verifica dell'ID con Video Ident, e autentica il certificato digitale.

Alice può ora firmare i messaggi e Bob può essere sicuro che il messaggio provenga davvero da Alice. In questo modo, riusciamo a produrre firme digitali a prova di falsificazione!

Quindi, due cose sono importanti qui:

- Innanzitutto, l'identità di Alice deve essere stabilita e la sua UserID deve essere associata a una chiave pubblica. Alice conserva sempre la chiave privata in modo sicuro. O lei stessa o tramite un fornitore di terze parti sicuro come sproof.

- In secondo luogo, quando viene apposta una firma, l'identità del firmatario deve essere verificata, ad esempio tramite un messaggio push sul cellulare.

In questo modo, riusciamo a produrre firme digitali qualificate che sono sicure almeno quanto le firme analogiche.

Tecnicamente, ogni firma digitale creata per un documento specifico è unica e quindi estremamente difficile da falsificare. La capacità delle firme digitali di garantire l'integrità e l'autenticità dei documenti elettronici, indicando al contempo l'approvazione del firmatario, consente alle aziende, agli appaltatori e ai clienti di interagire online e di condividere le informazioni in modo sicuro.

ESCURSIONI

Digressione: Chi sono Alice, Bob e Mallory?

Alice, Bob e Mallory sono personaggi di fantasia che fungono da sinonimi per gli attori principali della comunicazione e dello scambio di dati. Invece di parlare di individui anonimi, queste persone vengono personificate attraverso l'uso di Alice, Bob e Mallory. Questo metodo facilita la presentazione di relazioni e processi complessi e li rende più facili da capire per il lettore.

Chi sono Alice e BobAlicee Bob sono figure rappresentative di coloro che sono coinvolti in una comunicazione tra due parti. Alice agisce come l'iniziatore che imposta la comunicazione. Bob assume il ruolo di persona che riceve il messaggio. Nella maggior parte dei casi, Alice cerca di trasmettere un messaggio a Bob, mentre Bob attende il messaggio da Alice.

Chi è Mallory: Mallory è un attaccante attivo di una comunicazione che non ha paura di interferire con la comunicazione per manipolare i messaggi o alterare i dati. Come man-in-the-middle (MITM), Mallory è particolarmente pericoloso per Alice e Bob, che però possono usare la crittografia per proteggersi da lui. Senza l'uso della crittografia...

- ... le trasmissioni di dati sono vulnerabili alla manipolazione da parte di terzi. Mallory potrebbe, ad esempio, utilizzare i dati intercettati per i propri scopi o modificarli senza essere notato.

- ... Mallory potrebbe impersonare un'altra persona e quindi accedere a informazioni riservate.

- ... Alice potrebbe affermare senza essere notata che alcuni dati sono stati falsificati da Mallory.

Tuttavia, è importante sottolineare che

- ... la crittografia NON è in grado di impedire a Mallory di alterare o intercettare i dati senza essere scoperto.

- ... che interrompere o impedire le connessioni non è impossibile.

- ... l'uso della crittografia è comunque un importante meccanismo di protezione per minimizzare il rischio di manipolazione dei dati.

**Chi è Trent?**Trent, che deriva dall'inglese "trusted entity", è una terza parte affidabile. Ad esempio, come Autorità di Certificazione, o CA in breve.

Altre voci del blog

Firmare contratti legalmente online (e farli firmare) - cosa deve sapereIl meglio dei due mondi. Linde & sproof.Come KURZZEiTmiete ottimizza il suo customer journey con il segno sproofConnessione API e facilità d'uso: I criteri decisionali per il segno sproof presso la FH Upper AustriaChe cos'è la firma digitale?