A assinatura digital é o equivalente não falsificável da assinatura manuscrita. Desde que as assinaturas geradas digitalmente também cumpram os regulamentos prescritos no Regulamento eIDAS. Nesse caso, a assinatura digital não só é à prova de falsificação, como também é 100% válida do ponto de vista jurídico.

No entanto, para muitas pessoas, o tema ainda suscita dúvidas e incertezas. A minha assinatura é segura? A minha assinatura pode ser falsificada? Como é que posso ter a certeza de que foi a pessoa certa que assinou?

Para poder responder a estas e outras questões, neste artigo vamos abordar a forma como um documento pode ser assinado digitalmente de forma válida e o que é necessário para o efeito.

Como assinar digitalmente um documento eletrónico de forma segura

Clarificação dos termos:

- As assinaturas digitais são utilizadas para aprovar e validar documentos em formato eletrónico. Utilizam mecanismos criptográficos complexos para autenticar documentos e mensagens digitais, confirmar a identidade dos signatários e proteger os dados contra adulteração e corrupção durante a transmissão.

As assinaturas digitais estão equipadas com ferramentas de back-end para garantir que apenas uma pessoa autorizada pode assinar um documento e para impedir alterações após a assinatura.

Uma assinatura digital é criada com um identificador digital único denominado "certificado digital" ou "certificado de chave pública". Os certificados digitais são emitidos por autoridades de certificação acreditadas (CA) após verificação da identidade do requerente.

Uma autoridade de certificação (CA) é uma instituição que está autorizada a emitir certificados digitais. Actua como um terceiro de confiança (TTP) que verifica a identidade do titular de um certificado. Uma autoridade de certificação também certifica a posse de uma chave pública.

Um certificado digital é um passaporte eletrónico que identifica o participante numa conversa protegida por PKI e permite que indivíduos e instituições troquem dados em linha de forma segura. Os dados são encriptados e desencriptados utilizando um par de chaves públicas e privadas.

Uma chave pública é um identificador numérico único utilizado para encriptar dados ou verificar assinaturas digitais. É emitida por uma autoridade de certificação para uma pessoa ou organização e está disponível publicamente para quem precisar dela.

Uma chave privada é conhecida apenas pelo seu proprietário. É utilizada para desencriptar dados criados com a chave pública correspondente ou para gerar assinaturas digitais.

As assinaturas digitais e os certificados digitais estão intimamente ligados. As suas aplicações e utilizações dependem da forma como estes sistemas são implementados e do funcionamento da respectiva infraestrutura PKI. Um certificado digital é por vezes designado por certificado de assinatura digital porque confirma a chave pública (autenticidade) da entidade que assina.

Porque é que preciso de uma assinatura digital e de um certificado?

Comecemos com um exemplo simples. Alice e Bob querem comunicar entre si ou assinar um documento.

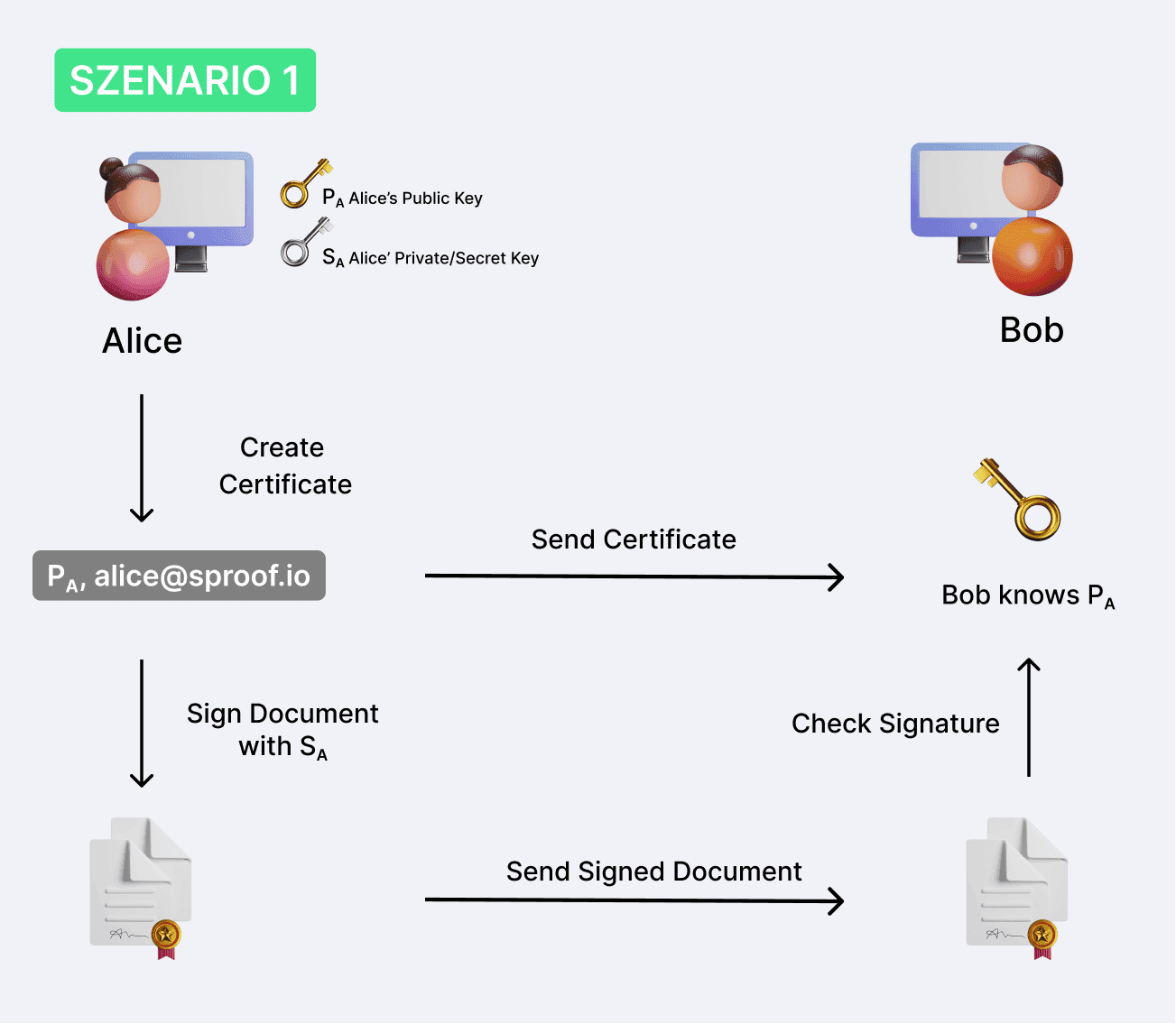

Cenário 1: Exemplo inicial

Alice tem duas chaves criptográficas digitais - uma chave pública (PA) e uma chave privada/secreta (SA). A chave pública pode ser transmitida. A chave privada, no entanto, deve ser mantida secreta e segura por Alice.

Alice cria um certificado digital que contém a sua chave pública e o seu endereço de correio eletrónico. Envia este certificado a Bob para partilhar a sua chave pública com Bob.

Alice pode agora assinar um documento com a sua chave privada e enviá-lo a Bob. O Bob pode então verificar se a chave pública da Alice corresponde à assinatura efectuada com a chave privada da Alice.

A chave privada e a chave pública são, portanto, duas faces da mesma moeda. Qualquer coisa assinada com uma chave privada pode ser verificada com a chave pública correspondente.

Isto garante agora que apenas a Alice pode efetuar uma assinatura com a sua chave privada.

No entanto, tem de ser introduzida outra medida de segurança para garantir que a ligação entre a chave pública de Alice e a sua identificação de utilizador (por exemplo, endereço de correio eletrónico) é realmente verificada.

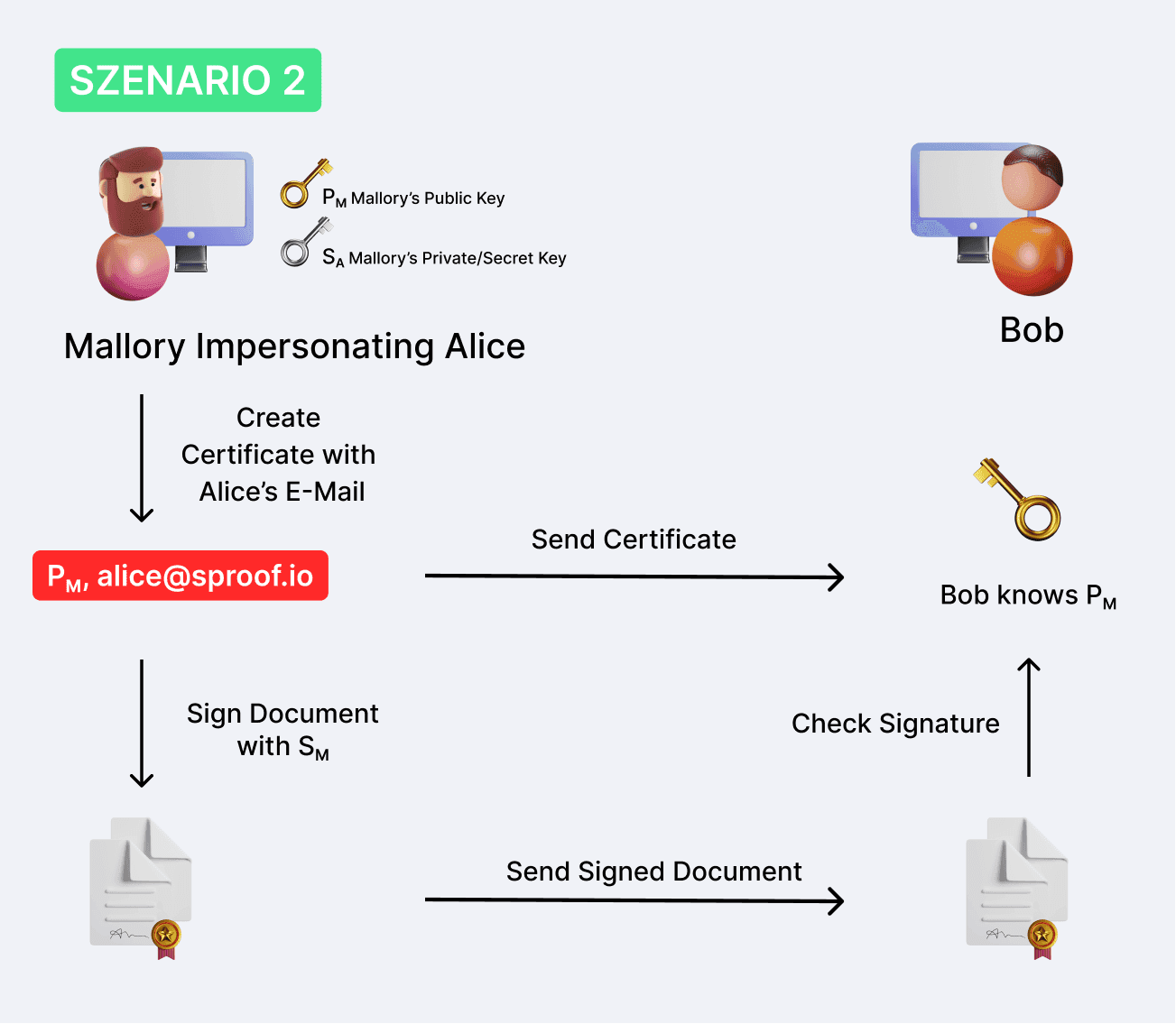

Cenário 2: O que pode acontecer se o certificado não for verificado?

Desta vez, Mallory quer fazer-se passar por Alice e comunicar com Bob. Mallory não tem nem a chave privada de Alice nem a de Bob. No entanto, tem o seu próprio par de chaves privada-pública.

O Mallory quer convencer o Bob de que a sua chave privada pertence à Alice. Para isso, constrói um certificado a partir da sua chave pública e do e-mail de Alice e envia-o a Bob. Bob pensa que recebeu a chave pública de Alice.

Agora, Mallory pode assinar documentos com a sua chave privada e enviá-los a Bob. O Bob pode verificar novamente as assinaturas com a chave pública e ver quais correspondem novamente. Bob está agora convencido de que Alice assinou a mensagem. Mas, na realidade, foi o Mallory.

O problema aqui é que Mallory tem a possibilidade de criar uma ligação entre a sua chave pública e o ID de utilizador de Alice.

No entanto, queremos evitar que isso aconteça e, para o efeito, precisamos de uma terceira parte.

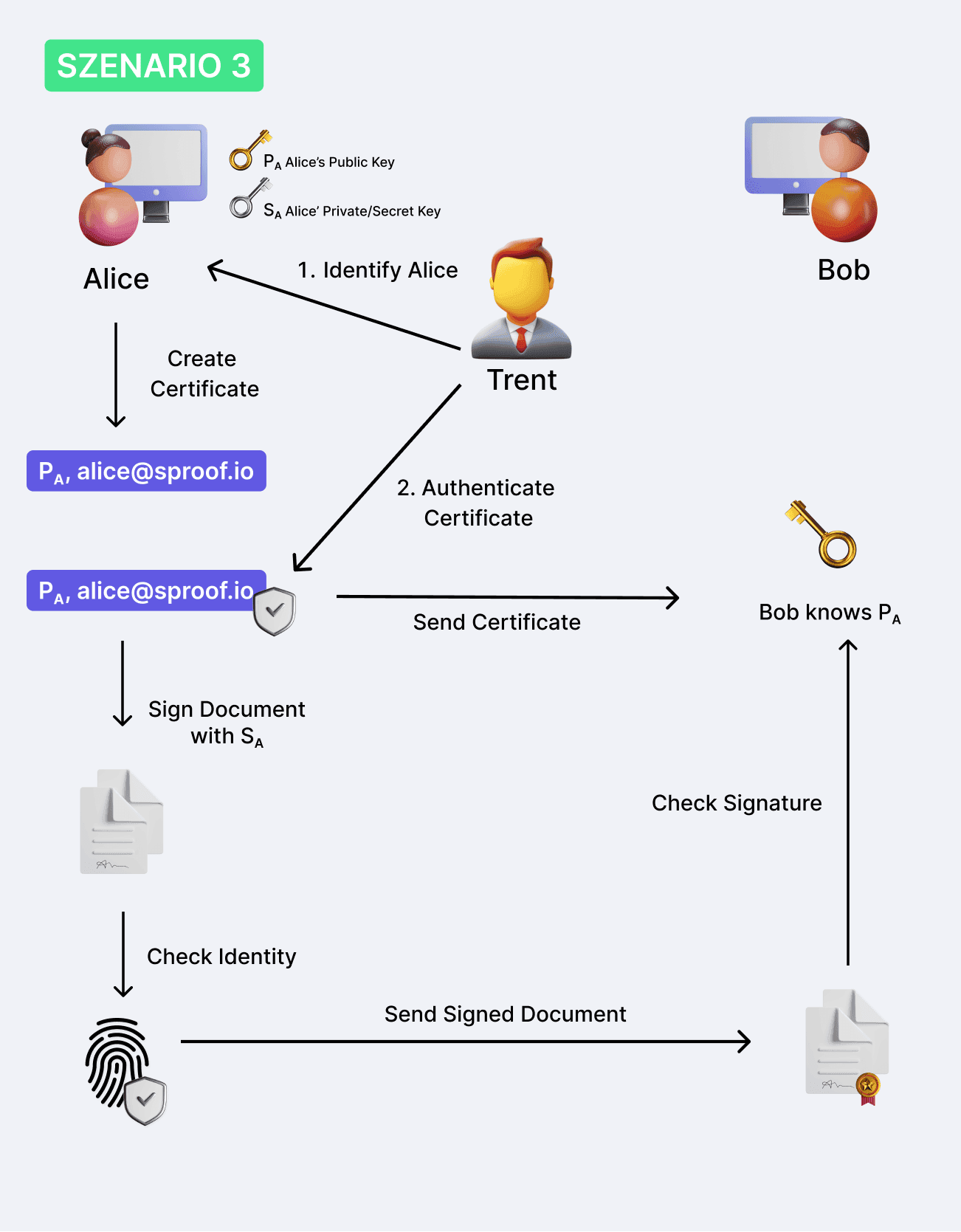

Cenário 3: Como fazê-lo corretamente?

Trent é um terceiro de confiança que assegura que a ligação entre a chave pública de Alice e o seu ID de utilizador é verificada. Trent verifica a identidade de Alice, por exemplo, utilizando a verificação de ID com Video Ident, e autentica o certificado digital.

A Alice pode agora assinar mensagens e o Bob pode ter a certeza de que a mensagem é efetivamente da Alice. Desta forma, conseguimos produzir assinaturas digitais à prova de falsificação!

Portanto, há duas coisas importantes aqui:

- Primeiro, a identidade de Alice deve ser estabelecida e o seu ID de utilizador deve ser associado a uma chave pública. A Alice mantém sempre a chave privada em segurança. Ou ela própria ou através de um fornecedor seguro como a sproof.

- Em segundo lugar, quando é feita uma assinatura, a identidade do signatário deve ser verificada, por exemplo, através de uma mensagem push no seu telemóvel.

Desta forma, conseguimos produzir assinaturas digitais qualificadas que são, pelo menos, tão seguras como as assinaturas analógicas.

Tecnicamente, cada assinatura digital criada para um documento específico é única e, por conseguinte, extremamente difícil de falsificar. A capacidade das assinaturas digitais para garantir a integridade e a autenticidade dos documentos electrónicos, indicando simultaneamente a aprovação do signatário, permite às empresas, aos contratantes e aos clientes interagir em linha e partilhar informações de forma segura.

EXCURSÕES

Digressão: Quem são Alice, Bob e Mallory?

Alice, Bob e Mallory são personagens fictícias que servem de sinónimos para os principais intervenientes na comunicação e troca de dados. Em vez de falar de indivíduos anónimos, estas pessoas são personificadas através da utilização de Alice, Bob e Mallory. Este método facilita a apresentação de relações e processos complexos e torna-os mais fáceis de compreender pelo leitor.

Quem são Alice e BobAlicee Bob são figuras representativas das pessoas envolvidas numa comunicação entre duas partes. Alice actua como o iniciador que estabelece a comunicação. Bob assume o papel da pessoa que recebe a mensagem. Na maioria das vezes, Alice esforça-se por transmitir uma mensagem a Bob, enquanto Bob espera pela mensagem de Alice.

Quem é o Mallory: Mallory é um atacante ativo de uma comunicação que não tem medo de interferir na comunicação para manipular mensagens ou alterar dados. Como um man-in-the-middle (MITM), Mallory é especialmente perigoso para Alice e Bob, mas eles podem usar a criptografia para se protegerem dele. Sem a utilização da criptografia ...

- ... as transmissões de dados são vulneráveis à manipulação por terceiros. Mallory poderia, por exemplo, usar os dados interceptados para os seus próprios fins ou alterá-los sem ser notado.

- ... Mallory poderia fazer-se passar por outra pessoa e assim ter acesso a informações confidenciais.

- ... Alice poderia alegar, sem ser detectada, que certos dados foram falsificados por Mallory.

No entanto, é importante sublinhar que

- ... a criptografia NÃO é capaz de impedir que Mallory altere ou intercepte dados sem ser detectado.

- ... que interromper ou impedir conexões não é impossível.

- ... o uso da criptografia é, no entanto, um importante mecanismo de proteção para minimizar o risco de manipulação de dados.

**Quem é Trent?**Trent, derivado do inglês "trusted entity", é um terceiro de confiança. Por exemplo, como uma Autoridade de Certificação, ou CA para abreviar.

Mais entradas no blogue

Diretiva NIS-2 e assinaturas digitais: um passo para uma maior segurança no mundo digitalAs assinaturas digitais de acordo com a FDA (Parte 11) criam rastreabilidade nas indústrias reguladas pela FDAO que é a assinatura eletrónica qualificada na Europa (Atualização 2024)eIDAS 2.0 - A reformulação da identidade e assinatura digitais na Europa (março de 2024)Kyocera e sproof. Um pequeno conto de fadas da digitalização.