Die digitale Signatur ist das unfälschbare Äquivalent zur handschriftlichen Signatur. Vorausgesetzt, die digital erzeugten Signaturen entsprechen auch den in der eIDAS-Verordnung vorgeschriebenen Regularien. Dann ist die digitale Signatur nicht nur fälschungssicher, sondern auch zu 100 % rechtsgültig.

Bei vielen Menschen wirft das Thema allerdings immer noch Fragen und Verunsicherung auf. Ist meine Unterschrift sicher? Kann meine Unterschrift gefälscht werden? Wie kann ich sicherstellen, dass die richtige Person unterschrieben hat?

Um diese und weitere Fragen beantworten zu können, beschäftigen wir uns in diesem Artikel damit, wie ein Dokument gültig digital signiert werden kann und was dafür notwendig ist.

So kann ein elektronisches Dokument sicher digital signiert werden

Begriffsklärung:

- Digitale Signaturen werden zur Genehmigung und Validierung von Dokumenten in elektronischer Form verwendet. Sie verwenden komplexe kryptographische Mechanismen, um digitale Dokumente und Nachrichten zu authentifizieren, die Identität der Unterzeichner zu bestätigen und die Daten während der Übertragung vor Manipulation und Verfälschung zu schützen.

Digitale Signaturen sind mit Backend-Tools ausgestattet, um sicherzustellen, dass nur eine autorisierte Person ein Dokument unterzeichnen kann und um Änderungen nach der Unterzeichnung zu verhindern.

Eine digitale Signatur wird mit einem eindeutigen digitalen Identifikator erzeugt, der als "digitales Zertifikat" oder "Public-Key-Zertifikat" bezeichnet wird. Digitale Zertifikate werden von akkreditierten Zertifizierungsstellen (CA) nach Überprüfung der Identität des Antragstellers ausgestellt.

Eine Zertifizierungsstelle (Certification Authority, CA) ist eine Einrichtung, die berechtigt ist, digitale Zertifikate auszustellen. Sie fungiert als vertrauenswürdige dritte Partei (Trusted Third Party, TTP), die die Identität des Inhabers eines Zertifikats überprüft. Eine Zertifizierungsstelle bescheinigt auch den Besitz eines öffentlichen Schlüssels.

Ein digitales Zertifikat ist ein elektronischer Reisepass, der den Teilnehmer einer PKI-gesicherten Konversation identifiziert und es Einzelpersonen und Institutionen ermöglicht, Daten sicher online auszutauschen. Die Ver- und Entschlüsselung von Daten erfolgt mit einem Paar aus öffentlichen und privaten Schlüssel.

Ein öffentlicher Schlüssel ist eine eindeutige numerische Kennung, die zur Verschlüsselung von Daten oder zur Überprüfung von digitalen Signaturen verwendet wird. Er wird von einer Zertifizierungsstelle für eine Person oder Organisation ausgestellt und ist für jeden, der ihn benötigt, öffentlich zugänglich.

Ein privater Schlüssel ist nur seinem Besitzer bekannt. Er wird verwendet, um Daten zu entschlüsseln, die mit dem entsprechenden öffentlichen Schlüssel erstellt wurden, oder um digitale Signaturen zu erzeugen.

Digitale Signaturen und digitale Zertifikate sind eng miteinander verknüpft. Ihre Anwendungen und Nutzungen hängen davon ab, wie diese Systeme implementiert sind und wie die jeweilige PKI-Infrastruktur funktioniert. Ein digitales Zertifikat wird manchmal auch als digitales Signaturzertifikat bezeichnet, da es den öffentlichen Schlüssel (die Authentizität) der signierenden Stelle bestätigt.

Warum brauche ich eine digitale Signatur und ein digitales Zertifikat?

Beginnen wir mit einem einfachen Beispiel. Alice und Bob wollen gemeinsam kommunizieren bzw. ein Dokument unterschreiben.

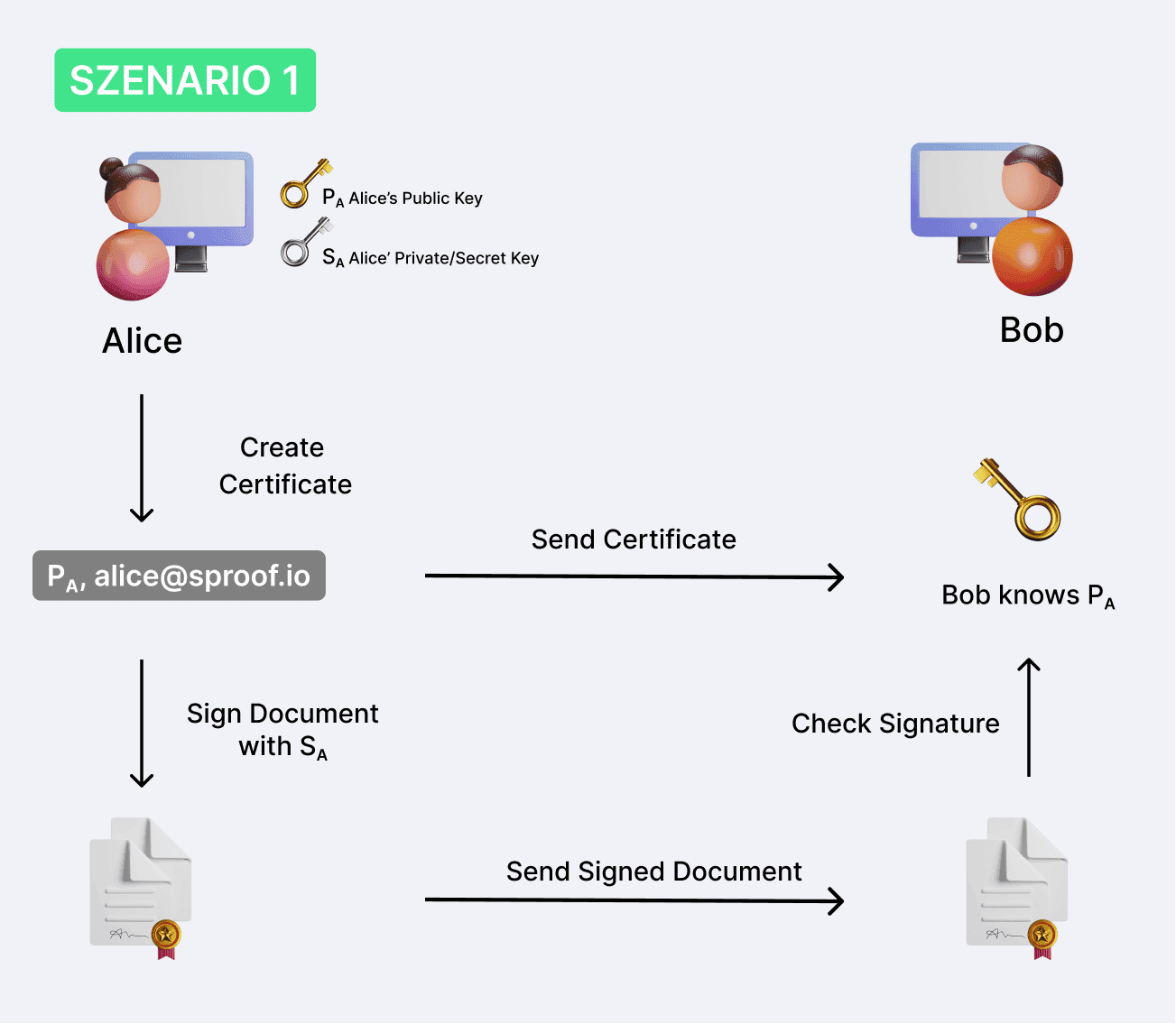

Szenario 1: Einstiegsbeispiel

Alice besitzt zwei digitale, kryptografische Schlüssel - einen Public (PA) und einen Private/Secret (SA) Key. Der Public Key darf weitergegeben werden. Der Private Key allerdings muss von Alice geheim gehalten und sicher verwahrt werden.

Alice erstellt ein digitales Zertifikat, welches ihren Public Key und ihre E-Mail Adresse enthält. Dieses Zertifikat sendet sie an Bob, um ihren Public Key mit Bob zu teilen.

Alice kann jetzt ein Dokument mit ihrem Private Key unterschreiben und an Bob senden. Bob kann dann überprüfen, ob der Public Key von Alice mit der Unterschrift, die mit Alice’s Private Key gemacht wurde, zusammenpassen.

Private und Public Key sind also zwei Seiten einer Medaille. Alles, was mit einem Private Key unterzeichnet wird, kann mit dem passenden Public Key überprüft werden.

Dadurch ist jetzt sichergestellt, dass nur Alice eine Unterschrift mit ihrem Private Key machen kann.

Allerdings muss noch eine weitere Sicherheitsmaßnahme eingeführt werden.

Es muss sichergestellt werden, ob bei die Verknüpfung von Alice Public Key und ihrer Benutzerkennung (z.B. E-Mail Adresse) auch wirklich geprüft wird.

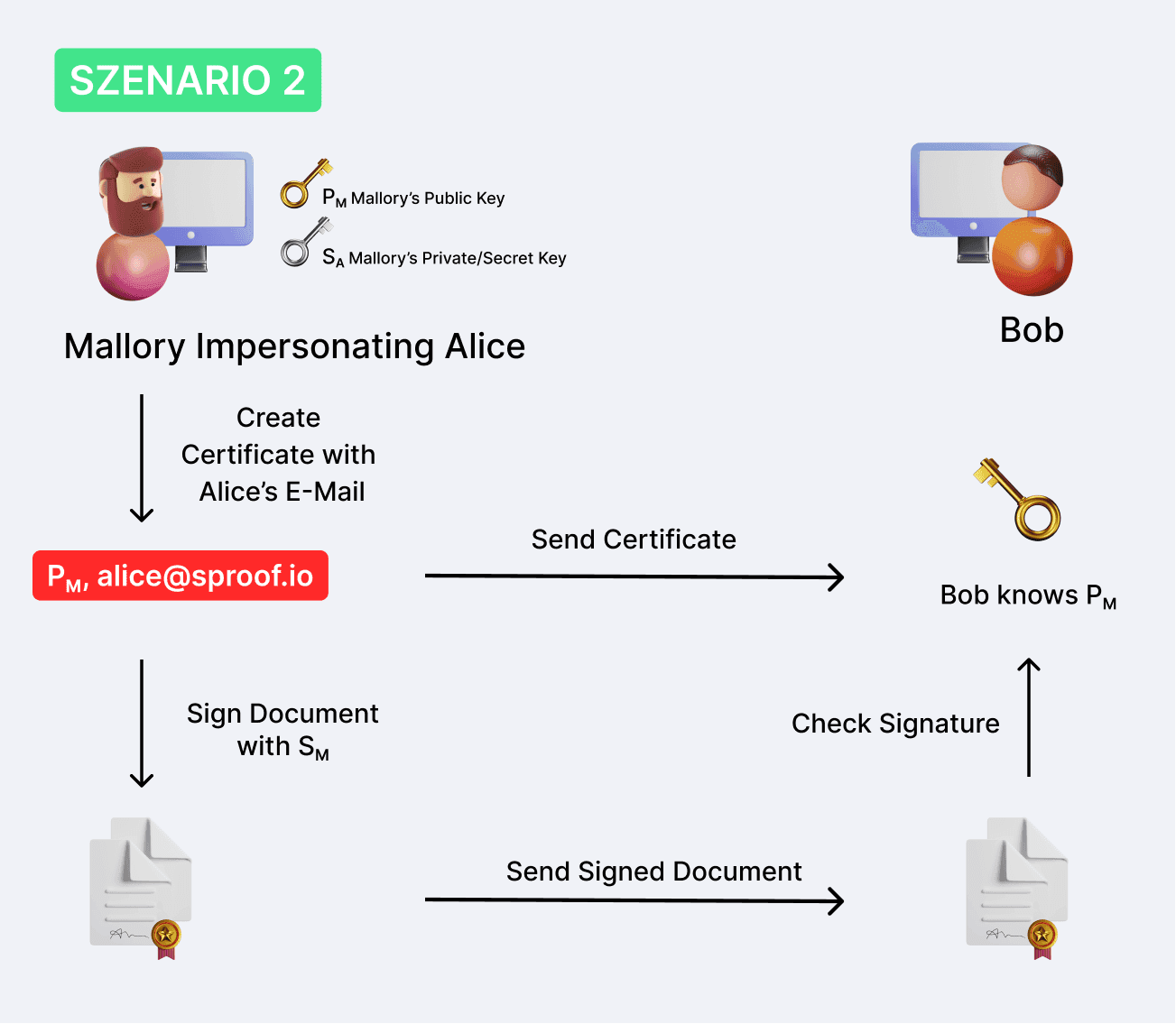

Szenario 2: Was kann passieren, wenn das Zertifikat nicht geprüft wird?

Dieses Mal möchte sich Mallory als Alice ausgeben und mit Bob kommunizieren. Mallory hat weder den Private Key von Alice noch von Bob. Allerdings hat er sein eigenes Private-Public-Schlüsselpaar.

Mallory möchte Bob überzeugen, dass sein Private Key Alice gehört. Dazu baut er sich selbst ein Zertifikat aus seinem Public Key und Alice’s E-Mail und schickt es an Bob. Dieser denkt, er habe den Public Key von Alice erhalten.

Jetzt kann Mallory ungehindert Dokumente mit seinem Private Key unterzeichnen und an Bob schicken. Dieser kann die Unterschrift wieder mit dem Public Key überprüfen und welche wieder zusammenpassen. Bob ist jetzt also überzeugt, dass Alice diese Nachricht unterzeichnet hat. In Wirklichkeit war es aber Mallory.

Das Problem ist hier, dass Mallory die Chance hat, eine Verknüpfung zwischen seinem Public Key und Alice’s Benutzerkennung herzustellen.

Das wollen wir allerdings verhindern und dafür brauchen wir eine dritte Partei.

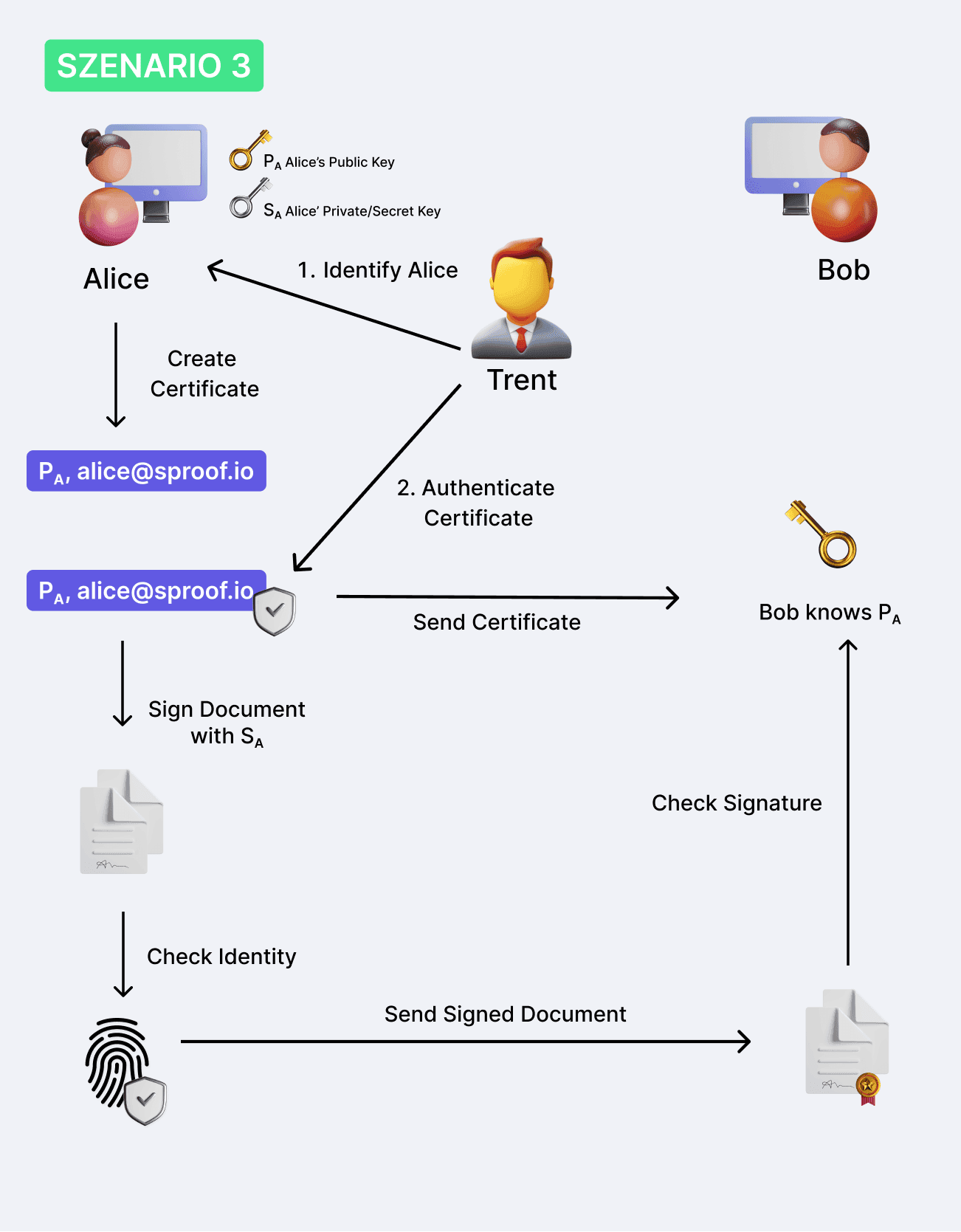

Szenario 3: Wie geht es richtig?

Trent ist eine vertrauenswürdige Drittpartei, die dafür sorgt, dass die Verknüpfung von Alice Public Key und ihrer Benutzerkennung überprüft wird. Trent überprüft die Identität von Alice, z.B. mittels Ausweiskontrolle mit Video Ident, und beglaubigt das digitale Zertifikat.

Alice kann jetzt Nachrichten unterzeichnen und Bob kann sich sicher sein, dass die Nachricht wirklich von Alice stammt. Damit schaffen wir es, fälschungssichere digitale Signaturen herzustellen!

Zwei Dinge sind dabei also wichtig:

- Zum einen muss die Identität von Alice festgestellt und ihre UserID mit einem Public Key verknüpft werden. Den Private Key hat Alice immer in sicherer Verwahrung. Entweder selbst oder durch einen sicheren Drittanbieter wie sproof.

- Zweitens muss, wenn eine Unterschrift geleistet wird, die Identität des Unterschreibenden geprüft werden, zum Beispiel durch eine Push-Nachricht auf Ihrem Mobiltelefon.

Damit schaffen wir es, digitale, qualifizierte Signaturen herzustellen, die mindestens so sicher sind wie analoge Signaturen.

Technisch gesehen ist jede digitale Signatur, die für ein bestimmtes Dokument erstellt wird, einzigartig und daher äußerst schwer zu fälschen. Die Fähigkeit von digitalen Signaturen, die Integrität und Authentizität elektronischer Dokumente zu gewährleisten und gleichzeitig die Zustimmung des Unterzeichners anzuzeigen, ermöglicht es Unternehmen, Auftragnehmern und Kunden, online zu interagieren und Informationen sicher auszutauschen.

EXKURS

Exkurs: Wer sind Alice, Bob und Mallory?

Alice, Bob und Mallory sind fiktive Charaktere, die als Synonyme für die Hauptakteure in der Kommunikation und beim Austausch von Daten dienen. Anstatt von anonymen Individuen zu sprechen, werden diese Personen durch die Verwendung von Alice, Bob und Mallory personifiziert. Diese Methode erleichtert die Darstellung von komplexen Zusammenhängen und Prozessen und macht sie für den Leser verständlicher.

Wer sind Alice und Bob?

Alice und Bob sind stellvertretende Figuren für die Beteiligten in einer Kommunikation zwischen zwei Parteien. Alice agiert als Initiatorin, die die Kommunikation aufbaut. Bob übernimmt dabei die Rolle der Person, die die Nachricht entgegennimmt. Meistens strebt Alice danach, eine Nachricht an Bob zu übermitteln, während Bob auf die Nachricht von Alice wartet.

Wer ist Mallory?

Mallory ist ein aktiver Angreifer einer Kommunikation, der sich nicht scheut, in die Kommunikation einzugreifen, um Nachrichten zu manipulieren oder Daten zu verändern. Als Man-in-the-Middle (MITM) ist Mallory besonders gefährlich für Alice und Bob, die sich jedoch mit Hilfe der Kryptografie vor ihm schützen können.

Ohne die Anwendung von Kryptographie …

- ... sind Datenübertragungen anfällig für Manipulationen durch Dritte. Mallory könnte beispielsweise abgefangene Daten für eigene Zwecke nutzen oder unbemerkt verändern.

- … könnte Mallory sich als eine andere Person ausgeben und somit Zugang zu vertraulichen Informationen erlangen.

- … könnte Alice unerkannt behaupten, dass bestimmte Daten von Mallory gefälscht wurden.

Allerdings ist es wichtig zu betonen, dass

- … Kryptografie NICHT in der Lage ist, Mallory daran zu hindern, Daten unbemerkt zu verändern oder abzufangen.

- … dass das Unterbrechen oder Verhindern von Verbindungen nicht ausgeschlossen ist.

- … die Anwendung von Kryptographie dennoch ein wichtiger Schutzmechanismus ist, um das Risiko von Datenmanipulationen zu minimieren.

Wer ist Trent?

Trent vom englischen “trusted entity” abgeleitet, ist eine vertrauenswürdige dritte Instanz. Zum Beispiel als Certificate Authority, kurz CA.

Mehr Blog-Einträge

So unterschreiben Sie Ihre Verträge digital & garantiert rechtsgültig Was ist die qualifizierte elektronische Signatur in Europa (Update 2024) "Wir erledigen Österreichs Buchhaltung". Die Buchhaltungsagentur des Bundes signiert digital. Team Axess entscheidet sich für die digitale Signaturlösung von sproof signHochmoderne Sicherheit und Datenschutz: PMU vertraut auf sproof sign