Podpis cyfrowy jest niemożliwym do podrobienia odpowiednikiem podpisu odręcznego. Pod warunkiem, że podpisy generowane cyfrowo są również zgodne z przepisami określonymi w rozporządzeniu eIDAS. Wówczas podpis cyfrowy jest nie tylko odporny na fałszerstwa, ale także w 100% ważny prawnie.

Dla wielu osób temat ten wciąż jednak budzi pytania i niepewność. Czy mój podpis jest bezpieczny? Czy mój podpis może zostać sfałszowany? Jak mogę się upewnić, że podpis złożyła właściwa osoba?

Aby móc odpowiedzieć na te i inne pytania, w tym artykule zajmiemy się tym, w jaki sposób dokument może zostać podpisany cyfrowo i co jest do tego niezbędne.

Jak bezpiecznie podpisać cyfrowo dokument elektroniczny?

Wyjaśnienie pojęć:

- Podpisy cyfrowe służą do zatwierdzania i walidacji dokumentów w formie elektronicznej. Wykorzystują one złożone mechanizmy kryptograficzne do uwierzytelniania cyfrowych dokumentów i wiadomości, potwierdzania tożsamości sygnatariuszy oraz ochrony danych przed manipulacją i uszkodzeniem podczas transmisji.

Podpisy cyfrowe są wyposażone w narzędzia zaplecza, aby zapewnić, że tylko upoważniona osoba może podpisać dokument i zapobiec zmianom po podpisaniu.

Podpis cyfrowy jest tworzony za pomocą unikalnego identyfikatora cyfrowego zwanego "certyfikatem cyfrowym" lub "certyfikatem klucza publicznego". Certyfikaty cyfrowe są wydawane przez akredytowane urzędy certyfikacji (CA) po zweryfikowaniu tożsamości wnioskodawcy.

Urząd certyfikacji ( CA) to instytucja upoważniona do wydawania certyfikatów cyfrowych. Działa on jako zaufana strona trzecia (TTP), która weryfikuje tożsamość posiadacza certyfikatu. Urząd certyfikacji poświadcza również posiadanie klucza publicznego.

Certyfikat cyfrowy to elektroniczny paszport, który identyfikuje uczestnika konwersacji zabezpieczonej przez PKI i umożliwia osobom i instytucjom bezpieczną wymianę danych online. Dane są szyfrowane i odszyfrowywane przy użyciu pary kluczy publicznych i prywatnych.

Klucz publiczny to unikalny identyfikator numeryczny używany do szyfrowania danych lub weryfikacji podpisów cyfrowych. Jest on wydawany przez urząd certyfikacji osobie lub organizacji i jest publicznie dostępny dla każdego, kto go potrzebuje.

Klucz prywatny jest znany tylko jego właścicielowi. Służy do odszyfrowywania danych utworzonych za pomocą odpowiedniego klucza publicznego lub do generowania podpisów cyfrowych.

Podpisy cyfrowe i certyfikaty cyfrowe są ze sobą ściśle powiązane. Ich zastosowania zależą od tego, w jaki sposób systemy te są wdrażane i jak działa odpowiednia infrastruktura PKI. Certyfikat cyfrowy jest czasami nazywany certyfikatem podpisu cyfrowego, ponieważ potwierdza klucz publiczny (autentyczność) podmiotu podpisującego.

Dlaczego potrzebuję podpisu cyfrowego i certyfikatu?

Zacznijmy od prostego przykładu. Alice i Bob chcą się ze sobą komunikować lub podpisać dokument.

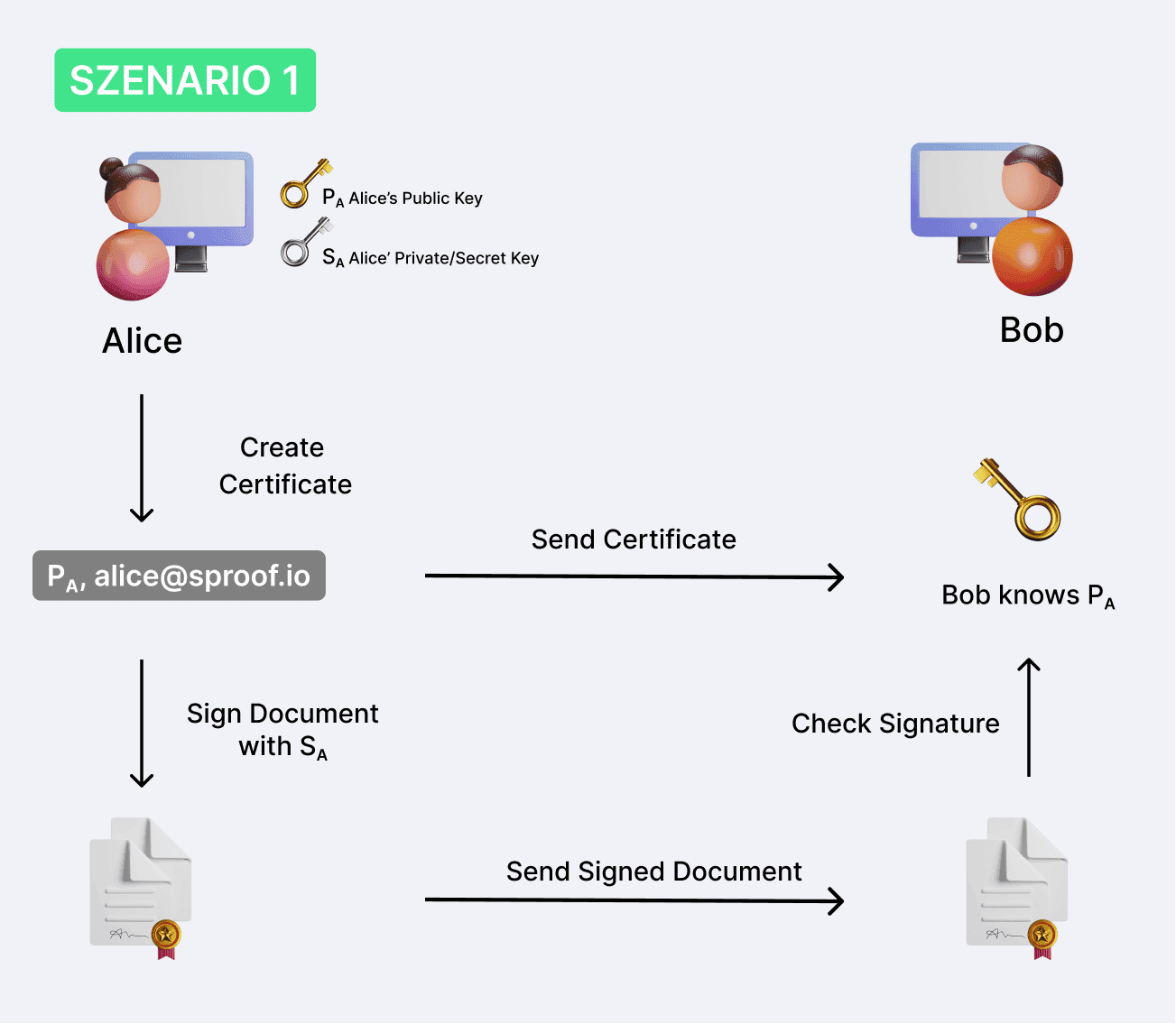

Scenariusz 1: Przykład początkowy

Alice ma dwa cyfrowe klucze kryptograficzne - klucz publiczny (PA) i klucz prywatny/tajny (SA). Klucz publiczny może być przekazywany dalej. Klucz prywatny musi jednak pozostać tajny i bezpieczny dla Alicji.

Alicja tworzy certyfikat cyfrowy, który zawiera jej klucz publiczny i adres e-mail. Wysyła ten certyfikat do Boba, aby udostępnić mu swój klucz publiczny.

Alicja może teraz podpisać dokument swoim kluczem prywatnym i wysłać go do Boba. Bob może następnie zweryfikować, czy klucz publiczny Alice jest zgodny z podpisem złożonym za pomocą klucza prywatnego Alice.

Klucz prywatny i klucz publiczny to zatem dwie strony tej samej monety. Wszystko podpisane kluczem prywatnym można zweryfikować za pomocą odpowiadającego mu klucza publicznego.

Zapewnia to teraz, że tylko Alicja może złożyć podpis za pomocą swojego klucza prywatnego.

Należy jednak wprowadzić kolejny środek bezpieczeństwa, aby zapewnić, że powiązanie między kluczem publicznym Alicji a jej identyfikatorem użytkownika (np. adresem e-mail) jest rzeczywiście sprawdzane.

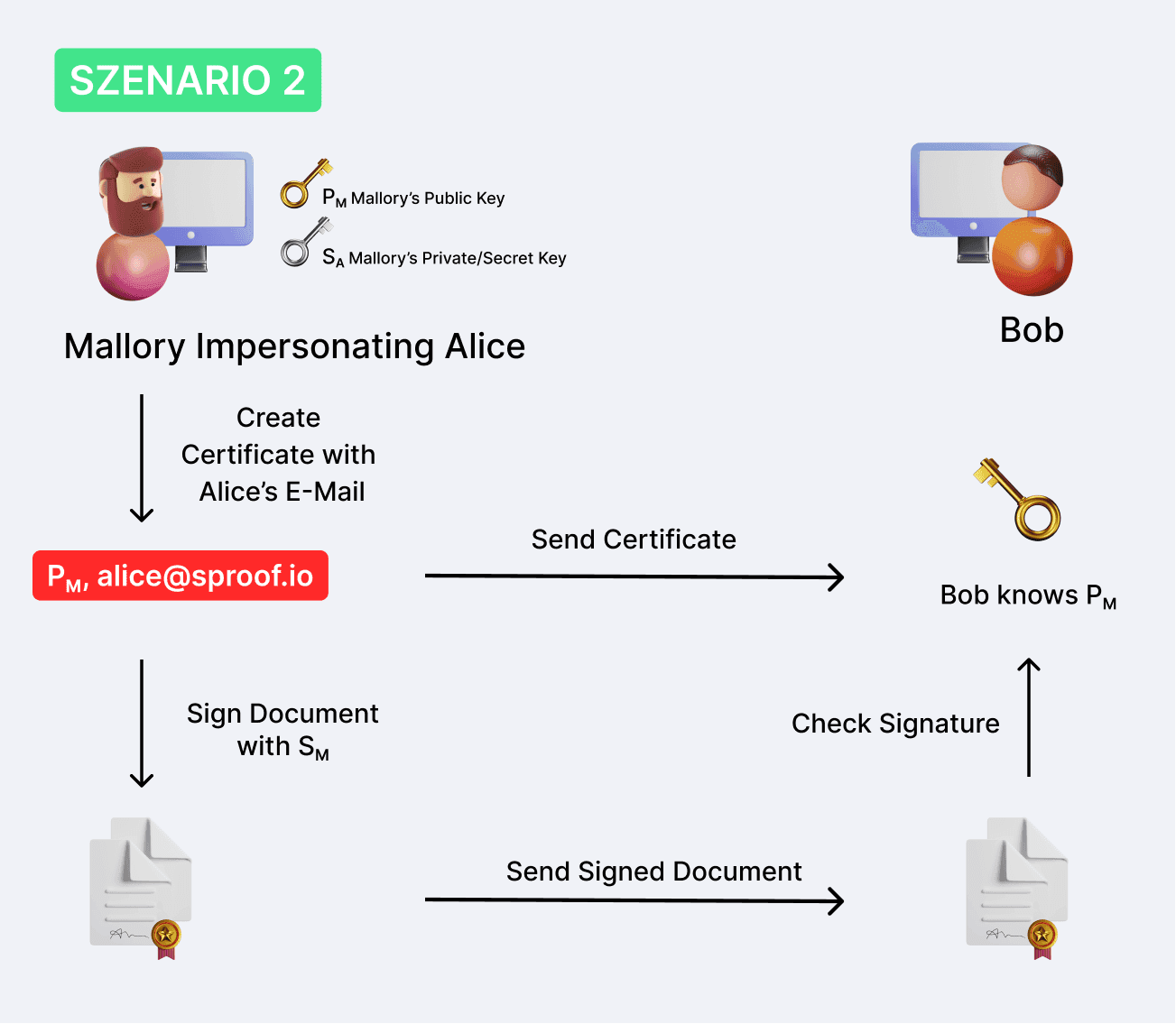

Scenariusz 2: Co może się stać, jeśli certyfikat nie zostanie sprawdzony?

Tym razem Mallory chce udawać Alice i komunikować się z Bobem. Mallory nie ma klucza prywatnego Alice ani Boba. Ma jednak własną parę kluczy prywatny-publiczny.

Mallory chce przekonać Boba, że jego klucz prywatny należy do Alice. Aby to zrobić, tworzy certyfikat ze swojego klucza publicznego i wiadomości e-mail Alicji i wysyła go do Boba. Bob myśli, że otrzymał klucz publiczny od Alice.

Teraz Mallory może podpisać dokumenty swoim kluczem prywatnym i wysłać je do Boba. Bob może ponownie sprawdzić podpisy za pomocą klucza publicznego i sprawdzić, które z nich się zgadzają. Bob jest teraz przekonany, że wiadomość podpisała Alice. W rzeczywistości jednak był to Mallory.

Problem polega na tym, że Mallory może utworzyć powiązanie między swoim kluczem publicznym a identyfikatorem użytkownika Alice.

Chcemy jednak temu zapobiec i w tym celu potrzebujemy trzeciej strony.

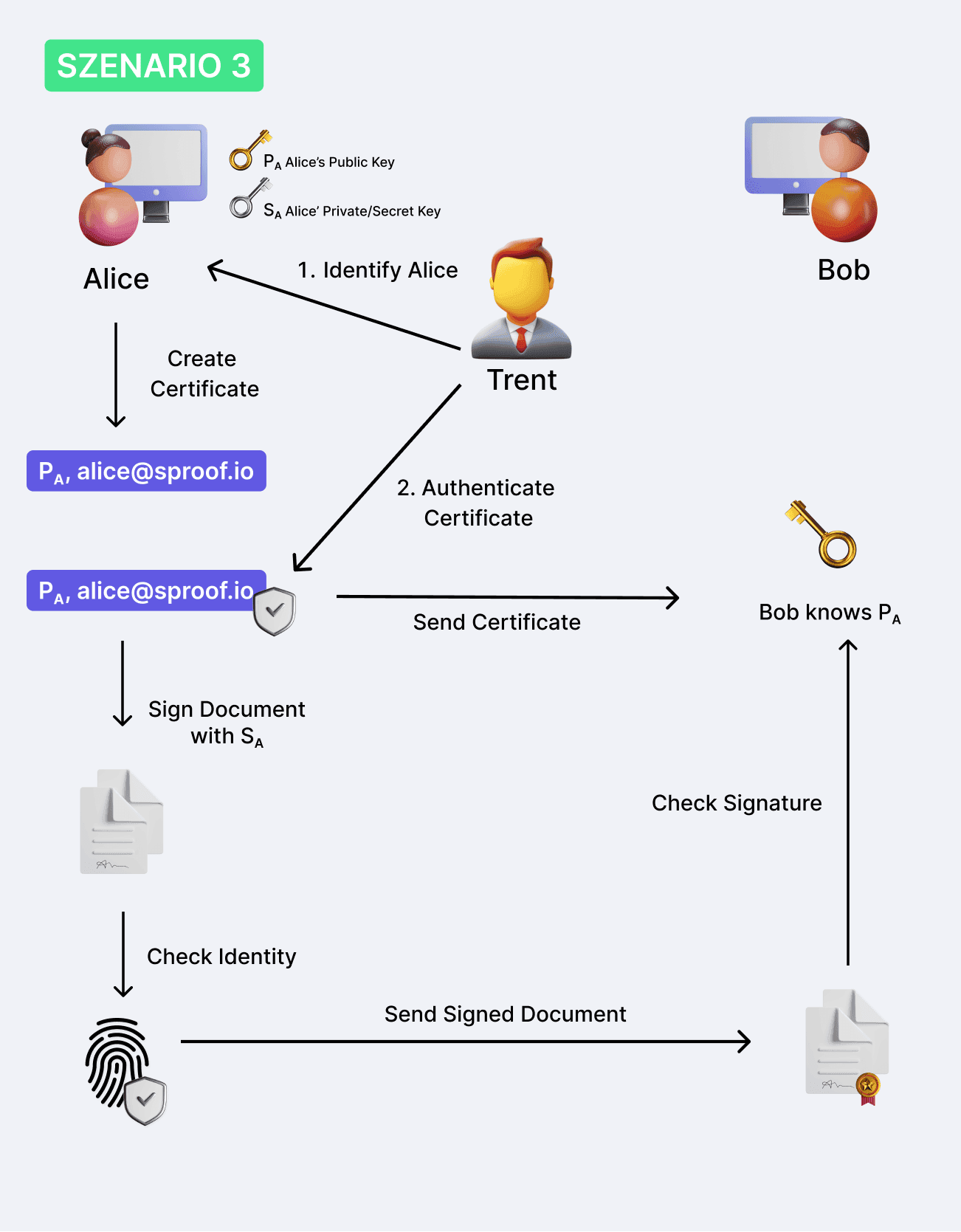

Scenariusz 3: Jak zrobić to dobrze?

Trent jest zaufaną stroną trzecią, która zapewnia weryfikację powiązania między kluczem publicznym Alicji a jej identyfikatorem użytkownika. Trent weryfikuje tożsamość Alicji, np. przy użyciu weryfikacji tożsamości za pomocą Video Ident, i uwierzytelnia certyfikat cyfrowy.

Alicja może teraz podpisywać wiadomości, a Bob może być pewien, że wiadomość rzeczywiście pochodzi od Alicji. W ten sposób udaje nam się tworzyć podpisy cyfrowe odporne na fałszerstwa!

Ważne są tutaj dwie rzeczy:

- Po pierwsze, tożsamość Alicji musi zostać ustalona, a jej identyfikator użytkownika musi być powiązany z kluczem publicznym. Alicja zawsze przechowuje klucz prywatny w bezpiecznym miejscu. Albo sama, albo za pośrednictwem bezpiecznego zewnętrznego dostawcy, takiego jak sproof.

- Po drugie, po złożeniu podpisu tożsamość osoby podpisującej musi zostać zweryfikowana, na przykład za pomocą wiadomości push na telefonie komórkowym.

W ten sposób udaje nam się tworzyć cyfrowe, kwalifikowane podpisy, które są co najmniej tak samo bezpieczne jak podpisy analogowe.

Technicznie rzecz biorąc, każdy podpis cyfrowy utworzony dla konkretnego dokumentu jest unikalny, a zatem niezwykle trudny do podrobienia. Zdolność podpisów cyfrowych do zapewnienia integralności i autentyczności dokumentów elektronicznych przy jednoczesnym wskazaniu zgody podpisującego umożliwia firmom, kontrahentom i klientom bezpieczną interakcję online i wymianę informacji.

WYJAZDY

Dygresja: Kim są Alice, Bob i Mallory?

Alice, Bob i Mallory to fikcyjne postacie, które służą jako synonimy głównych aktorów w komunikacji i wymianie danych. Zamiast mówić o anonimowych osobach, ludzie ci są personifikowani za pomocą Alice, Boba i Mallory'ego. Metoda ta ułatwia prezentację złożonych relacji i procesów oraz sprawia, że są one łatwiejsze do zrozumienia dla czytelnika.

Kim są Alice i BobAlicei Bob są reprezentatywnymi postaciami dla osób zaangażowanych w komunikację między dwiema stronami. Alice działa jako inicjator, który nawiązuje komunikację. Bob przyjmuje rolę osoby, która odbiera wiadomość. Przez większość czasu Alice stara się przekazać wiadomość Bobowi, podczas gdy Bob czeka na wiadomość od Alice.

Kimjest Mallory? Mallory jest aktywnym atakującym komunikację, który nie boi się ingerować w komunikację, aby manipulować wiadomościami lub zmieniać dane. Jako człowiek w środku (MITM), Mallory jest szczególnie niebezpieczny dla Alice i Boba, ale mogą oni użyć kryptografii, aby się przed nim chronić. Bez użycia kryptografii ...

- ... transmisje danych są podatne na manipulacje ze strony osób trzecich. Mallory mógłby na przykład wykorzystać przechwycone dane do własnych celów lub zmienić je niezauważenie.

- ... Mallory mógłby podszyć się pod inną osobę i w ten sposób uzyskać dostęp do poufnych informacji.

- ... Alice mogłaby niezauważenie twierdzić, że pewne dane zostały sfałszowane przez Mallory'ego.

Należy jednak podkreślić, że

- ... kryptografia NIE jest w stanie zapobiec niewykrytej zmianie lub przechwyceniu danych przez Mallory'ego.

- ... że przerwanie lub uniemożliwienie połączeń nie jest niemożliwe.

- ... użycie kryptografii jest jednak ważnym mechanizmem ochrony, który minimalizuje ryzyko manipulacji danymi.

**Kim jest Trent?**Trent, pochodzący od angielskiego "trusted entity", jest godną zaufania stroną trzecią. Na przykład jako urząd certyfikacji (Certificate Authority, w skrócie CA).

Więcej wpisów na blogu

Czym jest rozporządzenie eIDAS? Podstawy i zalety w skrócieConstantin Graf z Wiednia porównuje narzędzia programowe "Made in Europe".Podpis cyfrowy 2.0 - kwalifikowane podpisywanie bez granic w całej EuropieNajlepsi w branży hotelarskiej i gastronomicznej: Szyldy Hogast ze znakiem sproof.Połączenie podpisów elektronicznych i ręcznych w dokumentach PDF