Den digitala signaturen är den oförfalskbara motsvarigheten till den handskrivna signaturen. Förutsatt att de digitalt genererade signaturerna också överensstämmer med de föreskrifter som föreskrivs i eIDAS-förordningen. Då är den digitala signaturen inte bara förfalskningssäker, utan också 100% juridiskt giltig.

För många människor väcker ämnet dock fortfarande frågor och osäkerhet. Är min signatur säker? Kan min signatur förfalskas? Hur kan jag vara säker på att det är rätt person som har skrivit under?

För att kunna besvara dessa och andra frågor kommer vi i denna artikel att behandla hur ett dokument kan undertecknas digitalt och vad som krävs för detta.

Hur man digitalt signerar ett elektroniskt dokument på ett säkert sätt

Förtydligande av termer:

- Digitala signaturer används för att godkänna och validera dokument i elektronisk form. De använder komplexa kryptografiska mekanismer för att autentisera digitala dokument och meddelanden, bekräfta undertecknarens identitet och skydda data från manipulering och korruption under överföringen.

Digitala signaturer är utrustade med back-end-verktyg för att säkerställa att endast en behörig person kan underteckna ett dokument och för att förhindra ändringar efter undertecknandet.

En digital signatur skapas med en unik digital identifierare som kallas "digitalt certifikat" eller "certifikat för offentlig nyckel". Digitala certifikat utfärdas av ackrediterade certifikatutfärdare (CA) efter verifiering av den sökandes identitet.

En certifikatutfärdare (CA) är en institution som är auktoriserad att utfärda digitala certifikat. Den fungerar som en betrodd tredje part (TTP) som verifierar identiteten hos innehavaren av ett certifikat. En certifikatutfärdare intygar också innehav av en offentlig nyckel.

Ett digitalt certifikat är ett elektroniskt pass som identifierar deltagaren i en PKI-säkrad konversation och gör det möjligt för individer och institutioner att utbyta data på ett säkert sätt online. Data krypteras och dekrypteras med hjälp av ett par offentliga och privata nycklar.

En offentlig nyckel är en unik numerisk identifierare som används för att kryptera data eller verifiera digitala signaturer. Den utfärdas av en certifieringsinstans till en person eller organisation och är allmänt tillgänglig för alla som behöver den.

En privat nyckel är endast känd av dess ägare. Den används för att dekryptera data som skapats med motsvarande offentliga nyckel eller för att generera digitala signaturer.

Digitala signaturer och digitala certifikat är nära sammankopplade. Deras tillämpningar och användningsområden beror på hur dessa system implementeras och hur respektive PKI-infrastruktur fungerar. Ett digitalt certifikat kallas ibland för ett digitalt signaturcertifikat eftersom det bekräftar den undertecknande enhetens offentliga nyckel (autenticitet).

Varför behöver jag en digital signatur och ett certifikat?

Låt oss börja med ett enkelt exempel. Alice och Bob vill kommunicera med varandra eller underteckna ett dokument.

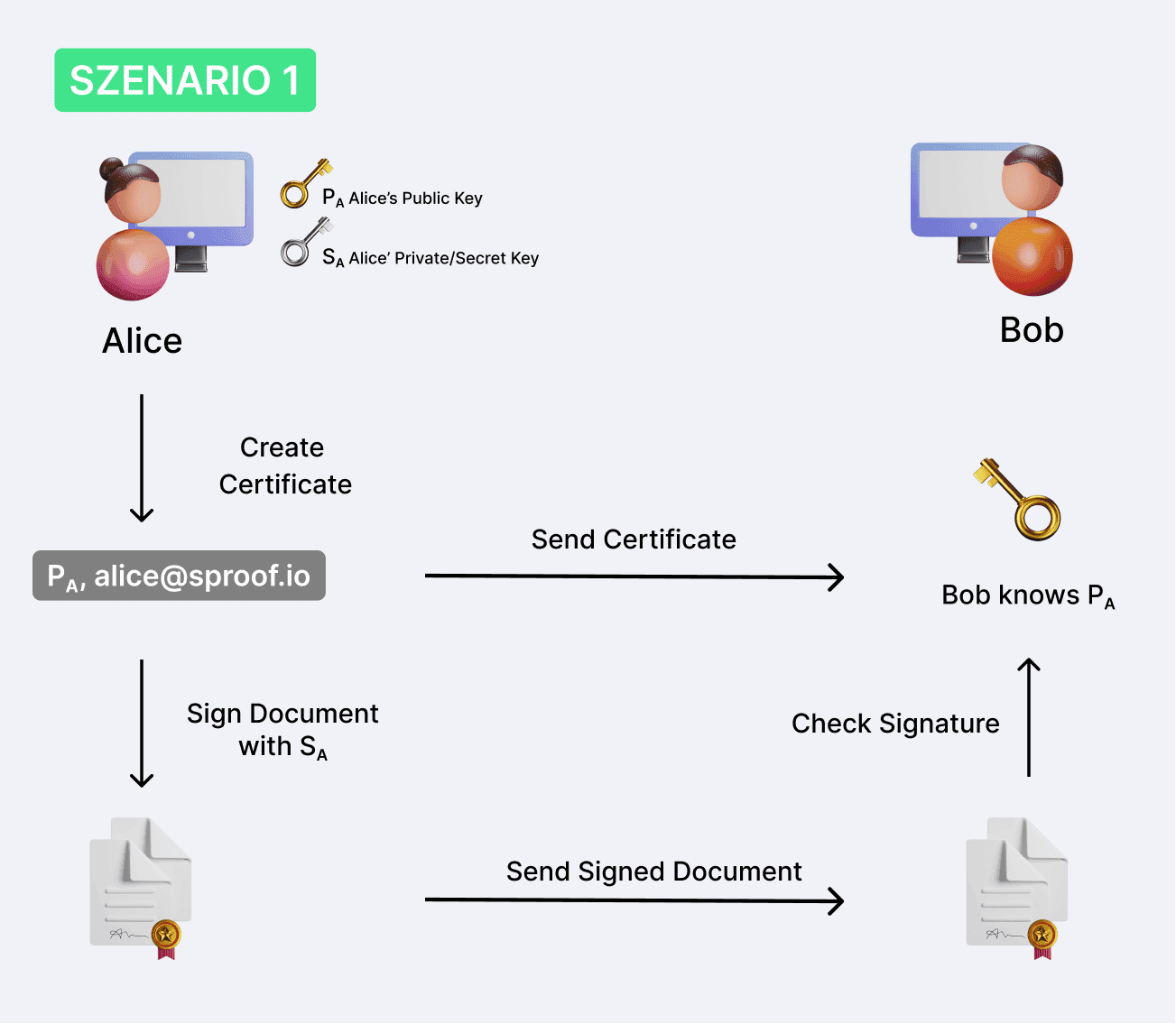

Scenario 1: Inledande exempel

Alice har två digitala kryptonycklar - en publik nyckel (PA) och en privat/hemlig nyckel (SA). Den publika nyckeln får skickas vidare. Den privata nyckeln måste dock hållas hemlig och säker av Alice.

Alice skapar ett digitalt certifikat som innehåller hennes offentliga nyckel och hennes e-postadress. Hon skickar certifikatet till Bob för att dela sin offentliga nyckel med Bob.

Alice kan nu signera ett dokument med sin privata nyckel och skicka det till Bob. Bob kan sedan verifiera att Alices publika nyckel matchar signaturen som gjorts med Alices privata nyckel.

Privat och publik nyckel är alltså två sidor av samma mynt. Allt som signeras med en privat nyckel kan verifieras med den matchande publika nyckeln.

Detta säkerställer nu att endast Alice kan skapa en signatur med sin privata nyckel.

En annan säkerhetsåtgärd måste dock införas för att säkerställa att kopplingen mellan Alices offentliga nyckel och hennes användar-ID (t.ex. e-postadress) verkligen kontrolleras.

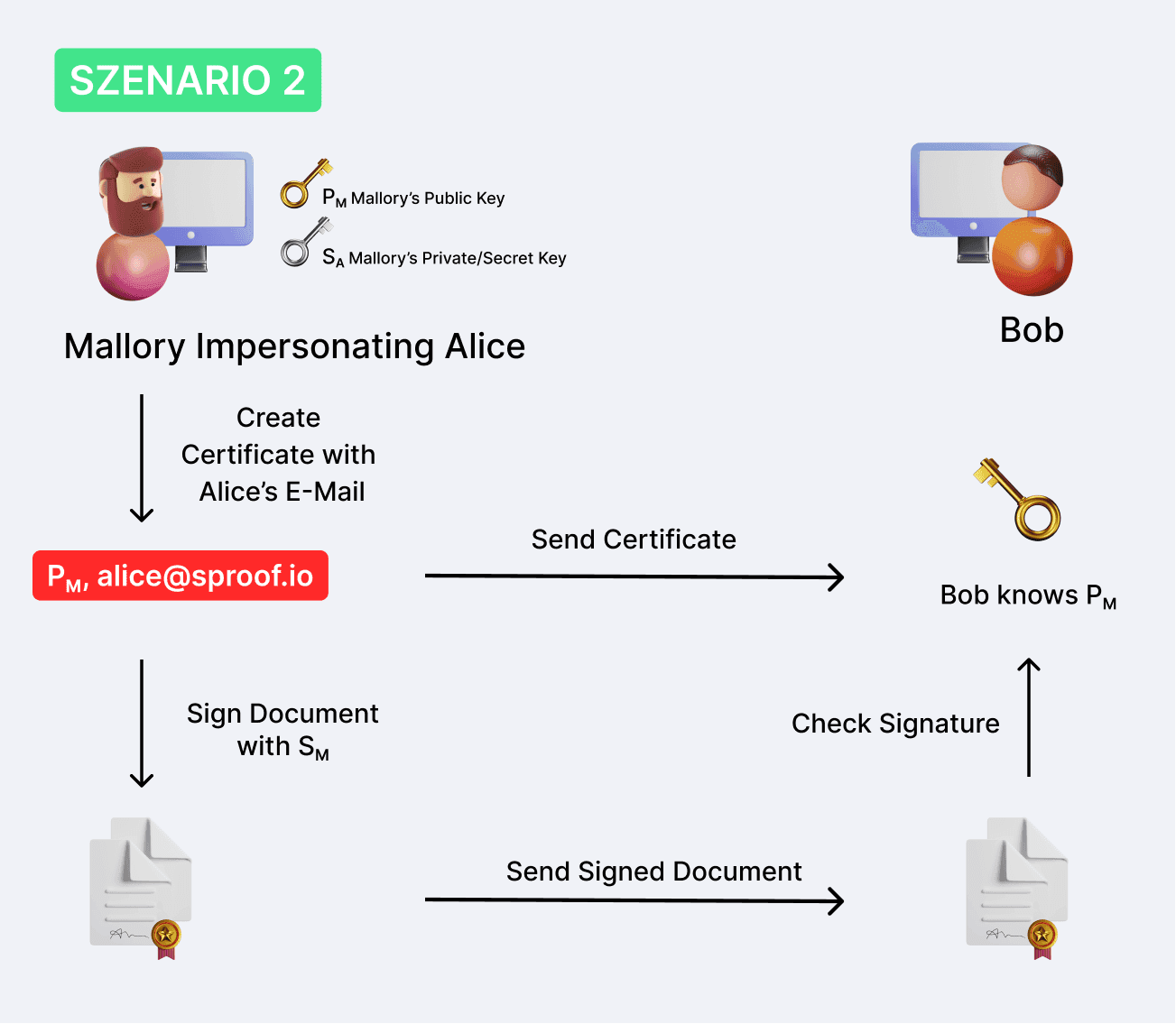

Scenario 2: Vad kan hända om certifikatet inte kontrolleras?

Den här gången vill Mallory låtsas vara Alice och kommunicera med Bob. Mallory har varken Alices eller Bobs privata nyckel. Däremot har han sitt eget privata-offentliga nyckelpar.

Mallory vill övertyga Bob om att hans privata nyckel tillhör Alice. För att göra detta skapar han ett certifikat av sin offentliga nyckel och Alices e-post och skickar det till Bob. Bob tror att han har fått den offentliga nyckeln från Alice.

Nu kan Mallory signera dokument med sin privata nyckel och skicka dem till Bob. Bob kan kontrollera signaturen igen med den publika nyckeln och se vilka som matchar igen. Bob är nu övertygad om att Alice har signerat meddelandet. Men i verkligheten var det Mallory.

Problemet här är att Mallory har möjlighet att skapa en länk mellan sin publika nyckel och Alices användar-ID.

Men det vill vi förhindra och för det behöver vi en tredje part.

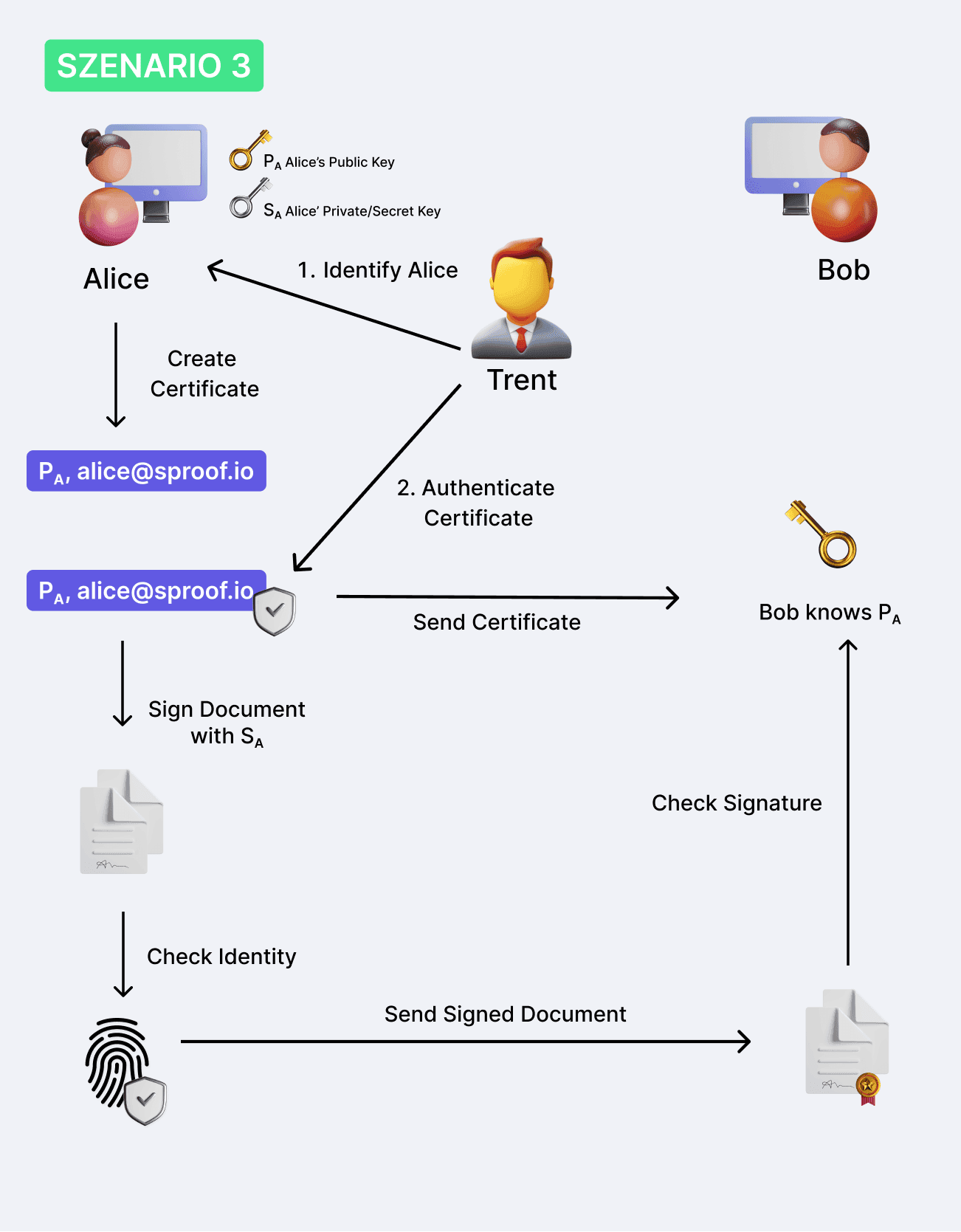

Scenario 3: Hur gör man rätt?

Trent är en betrodd tredje part som ser till att länken mellan Alices publika nyckel och hennes användar-ID verifieras. Trent verifierar Alices identitet, t.ex. med hjälp av ID-verifiering med Video Ident, och autentiserar det digitala certifikatet.

Alice kan nu signera meddelanden och Bob kan vara säker på att meddelandet verkligen kommer från Alice. På så sätt lyckas vi skapa förfalskningssäkra digitala signaturer!

Två saker är alltså viktiga här:

- För det första måste Alices identitet fastställas och hennes användar-ID måste associeras med en offentlig nyckel. Alice förvarar alltid den privata nyckeln på ett säkert sätt. Antingen själv eller via en säker tredjepartsleverantör som sproof.

- För det andra, när en signatur görs måste undertecknarens identitet verifieras, till exempel genom ett push-meddelande på din mobiltelefon.

På så sätt lyckas vi skapa digitala, kvalificerade signaturer som är minst lika säkra som analoga signaturer.

Tekniskt sett är varje digital signatur som skapas för ett specifikt dokument unik och därför extremt svår att förfalska. Digitala signaturers förmåga att säkerställa elektroniska dokuments integritet och äkthet samtidigt som de anger undertecknarens godkännande gör det möjligt för företag, entreprenörer och kunder att interagera online och dela information på ett säkert sätt.

EXCURSER

En utvikning: Vilka är Alice, Bob och Mallory?

Alice, Bob och Mallory är fiktiva karaktärer som fungerar som synonymer för huvudaktörerna i kommunikationen och utbytet av data. Istället för att tala om anonyma individer, personifieras dessa personer genom användningen av Alice, Bob och Mallory. Denna metod underlättar presentationen av komplexa relationer och processer och gör dem lättare för läsaren att förstå.

Vilka är Alice och BobAliceoch Bob är representativa figurer för dem som är inblandade i en kommunikation mellan två parter. Alice agerar som initiativtagaren som sätter igång kommunikationen. Bob tar på sig rollen som den person som tar emot meddelandet. För det mesta strävar Alice efter att förmedla ett meddelande till Bob, medan Bob väntar på meddelandet från Alice.

Vem är Mallory? Mallory är en aktiv angripare av en kommunikation som inte är rädd för att störa kommunikationen för att manipulera meddelanden eller ändra data. Som man-in-the-middle (MITM) är Mallory särskilt farlig för Alice och Bob, men de kan använda kryptografi för att skydda sig mot honom. Utan användning av kryptografi ...

- ... är dataöverföringar sårbara för manipulation av tredje part. Mallory kan till exempel använda avlyssnade data för sina egna syften eller ändra dem utan att någon märker det.

- ... Mallory kan utge sig för att vara en annan person och på så sätt få tillgång till konfidentiell information.

- ... Alice kan utan att det märks hävda att vissa uppgifter har förfalskats av Mallory.

Det är dock viktigt att understryka att

- ... kryptografi INTE kan förhindra Mallory från att ändra eller avlyssna data utan att upptäckas.

- ... att det inte är omöjligt att avbryta eller förhindra anslutningar.

- ... användningen av kryptografi ändå är en viktig skyddsmekanism för att minimera risken för datamanipulation.

**Vem är Trent?**Trent, som kommer från engelskans "trusted entity", är en pålitlig tredje part. Till exempel som certifikatutfärdare, förkortat CA.

Fler blogginlägg

API-anslutning och användarvänlighet: Beslutskriterierna för sproof-skylten på studentkåren FH OberösterreichDet bästa inom hotell och catering: Hogast skyltar med sproof-skylt.Det bästa av två världar. Linde & Sproof.10 kriterier som du måste beakta när du väljer leverantör av (kvalificerade) elektroniska signaturer"Sproof 2.0" är redo för dig nu